Ik ben nu al twee dagen aan het rommelen met firewall regels, en kom er niet uit. Ik heb de tutorial van Crosstalk Solutions gevolgd:

. Op het einde wordt mooi gesproken over het toe laten van bepaalde adressen naar bijvoorbeeld PiHole, maar dat wordt helaas niet voorgedaan. En op zo'n soort issue loop ik dus vast.

Heb op basis van het filmpje m'n firewall regels opgemaakt. Mijn hoofdnetwerk heeft toegang tot alle vlans. De vlans onderling heb ik nu geblokkeerd. Vanaf mijn IoT vlan kan ook niet apparaten in andere vlans pingen. Dat is in principe goed.

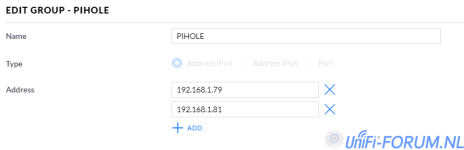

Maar... nu zou ik wel graag vanuit mijn IoT lan een verbinding willen kunnen maken naar m'n main lan. Ik wil bijvoorbeeld met Kodi een verbinding maken naar m'n NAS op de main lan. Alleen krijg ik het na twee dagen stoeien nog steeds niet voor elkaar. Kodi zit op vlan 2 en m'n NAS op vlan 1. Eigenlijk wil ik dus een gaatje prikken in m'n firewall en op basis van IP van Kodi (192.168.2.20) toch toegang geven tot de DB (poort 3306) en NFS op de nas (192.168.1.10).

Welke lan in, lan out, local lan instellingen ik ook gebruik. Ik kan met geen mogelijkheid mijn NAS pingen vanaf mijn IoT vlan laat staat met Kodi er bij komen. Zelfs als ik al m'n eigen regels uit zet, kan ik de NAS niet pingen vanaf het IoT vlan.

Wat moet ik precies gebruiken om het wel voor elkaar te krijgen? Zodra ik Kodi in mijn main lang zet, werkt het weer perfect.

Mijn router is overigens de Unifi Dream Router.

Heb op basis van het filmpje m'n firewall regels opgemaakt. Mijn hoofdnetwerk heeft toegang tot alle vlans. De vlans onderling heb ik nu geblokkeerd. Vanaf mijn IoT vlan kan ook niet apparaten in andere vlans pingen. Dat is in principe goed.

Maar... nu zou ik wel graag vanuit mijn IoT lan een verbinding willen kunnen maken naar m'n main lan. Ik wil bijvoorbeeld met Kodi een verbinding maken naar m'n NAS op de main lan. Alleen krijg ik het na twee dagen stoeien nog steeds niet voor elkaar. Kodi zit op vlan 2 en m'n NAS op vlan 1. Eigenlijk wil ik dus een gaatje prikken in m'n firewall en op basis van IP van Kodi (192.168.2.20) toch toegang geven tot de DB (poort 3306) en NFS op de nas (192.168.1.10).

Welke lan in, lan out, local lan instellingen ik ook gebruik. Ik kan met geen mogelijkheid mijn NAS pingen vanaf mijn IoT vlan laat staat met Kodi er bij komen. Zelfs als ik al m'n eigen regels uit zet, kan ik de NAS niet pingen vanaf het IoT vlan.

Wat moet ik precies gebruiken om het wel voor elkaar te krijgen? Zodra ik Kodi in mijn main lang zet, werkt het weer perfect.

Mijn router is overigens de Unifi Dream Router.

Laatst bewerkt: