Wellicht is dit 'de zoveelste vraag over VLAN en IoT', en ja ik geloof het onmiddellijk en excuus daarvoor...

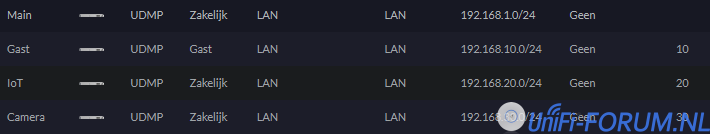

Ik heb op dit moment alleen voor IoT een VLAN aangemaakt, maar zit er aan te denken om het "ietsje" verder uit te splitsen:

Google Home - Philips Hue => IoT VLAN

Cameras (Protect en Surveillance Station) => NoT VLAN (VLAN Only?)

Cloudkey Gen 2+ en switches => Management VLAN

Muti-Media (Smart TV, Media servers etc) => MultiMedia VLAN

PC's, Laptops, eigen smart phones, LAN-printer => Privé VLAN

En gasten => Guest VLAN (zou eventueel ook voor eventuele PC reparatie gebruikt kunnen worden met "client isolation")

Mogelijk relevante hardware:

CloudKey Gen 2+,USG-Pro, 5 switches en 2 UAP-HD-Pro (heb nog 2 UAP-HP-LR's stil liggen)

4 Synology NAS-sen, (één daarvan heeft in docker 'Home Assistant' draaien en werkt als remote backup voor mijn ouwe-heer, andere NAS werkt als VPN server en multimedia. Andere NAS-sen zijn voor de 'spielerei' maar kunnen andere functie krijgen)

1 WiFi aangesloten weerstationnetje

5 Unifi Camera's en 3 Foscam IP camera's (mogelijk in de toekomst vervangen voor Unifi exemplaren. Alle cam's gekoppeld in Syno's Surveillance Station)

2 Raspberry Pi-Holes (en nog een Raspberry dat als ISSAbove werkt, zie hier wat dat nu is)

2 Chrome-casts, 2 Google Home apparaten (smart home/Smart hub heten ze geloof ik), Google Thermostaat en 2 CO/Rookmelders van Google

1 Philips Hue (5 lampen aangemeld)

2 Samsung Smart TV's.

Ook nog ergens verstopt een FritzBox die smartplugs van Fritz/AVM bedient die het licht en lucht van mijn aquarium regelen. Kan in de toekomst ook anders!

Misschien dat ik in de toekomst nog meer smart-home spulletjes aanschaf, te denken aan een schakelaar voor de zonnescherm of eventuele slimme buitenverlichting of...? Te bedienen met Google Home of zoiets. Zou mooi zijn als alles via Google Home kan werken, dus een brug tussen HA en Google zou wenselijk zijn (=compleet ander topic).

De Unifi Doorbell met chimes staat ook op mijn wensenlijstje, maar dan moet ik wel eerst mijn (v)echtenote overhalen hiervoor.

Internet is van Freedom, glas direct in de USG Pro... 1000/1000 connectie. Geen IP-TV, geen vaste telefonie dus dat levert geen enkel gedoe op.

Het idee is eigenlijk dat VLAN's onderling eigenlijk geen contact kunnen/mogen maken, maar Privé LAN wel overal bij moet mogen geraken voor beheer, controle etc.

Hoe hebben jullie dit geregeld, en zijn er eventuele Do's en Don'ts die ik in de gaten houden moet?

Of denk ik gewoon te complex en kan het veel simpeler...?

En trouwens, de site van Lazyadmin (hier te zien) ziet er helder uit... Gezien in een ander topic hier.

Ik heb op dit moment alleen voor IoT een VLAN aangemaakt, maar zit er aan te denken om het "ietsje" verder uit te splitsen:

Google Home - Philips Hue => IoT VLAN

Cameras (Protect en Surveillance Station) => NoT VLAN (VLAN Only?)

Cloudkey Gen 2+ en switches => Management VLAN

Muti-Media (Smart TV, Media servers etc) => MultiMedia VLAN

PC's, Laptops, eigen smart phones, LAN-printer => Privé VLAN

En gasten => Guest VLAN (zou eventueel ook voor eventuele PC reparatie gebruikt kunnen worden met "client isolation")

Mogelijk relevante hardware:

CloudKey Gen 2+,USG-Pro, 5 switches en 2 UAP-HD-Pro (heb nog 2 UAP-HP-LR's stil liggen)

4 Synology NAS-sen, (één daarvan heeft in docker 'Home Assistant' draaien en werkt als remote backup voor mijn ouwe-heer, andere NAS werkt als VPN server en multimedia. Andere NAS-sen zijn voor de 'spielerei' maar kunnen andere functie krijgen)

1 WiFi aangesloten weerstationnetje

5 Unifi Camera's en 3 Foscam IP camera's (mogelijk in de toekomst vervangen voor Unifi exemplaren. Alle cam's gekoppeld in Syno's Surveillance Station)

2 Raspberry Pi-Holes (en nog een Raspberry dat als ISSAbove werkt, zie hier wat dat nu is)

2 Chrome-casts, 2 Google Home apparaten (smart home/Smart hub heten ze geloof ik), Google Thermostaat en 2 CO/Rookmelders van Google

1 Philips Hue (5 lampen aangemeld)

2 Samsung Smart TV's.

Ook nog ergens verstopt een FritzBox die smartplugs van Fritz/AVM bedient die het licht en lucht van mijn aquarium regelen. Kan in de toekomst ook anders!

Misschien dat ik in de toekomst nog meer smart-home spulletjes aanschaf, te denken aan een schakelaar voor de zonnescherm of eventuele slimme buitenverlichting of...? Te bedienen met Google Home of zoiets. Zou mooi zijn als alles via Google Home kan werken, dus een brug tussen HA en Google zou wenselijk zijn (=compleet ander topic).

De Unifi Doorbell met chimes staat ook op mijn wensenlijstje, maar dan moet ik wel eerst mijn (v)echtenote overhalen hiervoor.

Internet is van Freedom, glas direct in de USG Pro... 1000/1000 connectie. Geen IP-TV, geen vaste telefonie dus dat levert geen enkel gedoe op.

Het idee is eigenlijk dat VLAN's onderling eigenlijk geen contact kunnen/mogen maken, maar Privé LAN wel overal bij moet mogen geraken voor beheer, controle etc.

Hoe hebben jullie dit geregeld, en zijn er eventuele Do's en Don'ts die ik in de gaten houden moet?

Of denk ik gewoon te complex en kan het veel simpeler...?

En trouwens, de site van Lazyadmin (hier te zien) ziet er helder uit... Gezien in een ander topic hier.