Ik ben thuis aan de slag gegaan om mijn netwerk te gaan verdelen intern.

Hardware welke ik gebruik:

In de Unifi USG heb ik de VLANS aangemaakt, en deze laat ik lopen over de standaard LAN1.

Verbinding gaat van USG LAN1 > TP-Link TL-SG1016DE poort 1.

In de TP-Link TL-SG1016DE heb ik netjes de VLANS aangemaakt, en TAGGED op poort 1 gezet, en weer op poort 16 TAGGED gezet . Want vanaf poort 16 gaat die naar mijn kantoor toe naar de TP-Link TL-SG108E-Gigabit (8-poorts) op Poort 1.

In de TP-Link TL-SG108E-Gigabit (8-poorts) op het kantoor heb ik de VLANS aangemaakt en TAGGED op poort 1 en TAGGED op poort 7 en 8 gezet. Want poort 7 gaat naar de woonkamer en port 8 naar de kinderkamers.

Zowel in de woonkamer als in de kinderkamer heb ik een TP-Link TL-SG105E-Gigabit (5-poorts) staan.

Beide zijn het zelfde ingericht namelijk op poort 1 TAGGED de VLANS.

Nou ben ik bezig geweest met de juiste devices UNTAGGED op de poort te zetten en ook dat werkt prima, want de juiste IP range wordt uitgedeeld naar het devices toe.

De devices kunnen niet bij elkaar komen van de ene VLAN naar de andere VLAN.

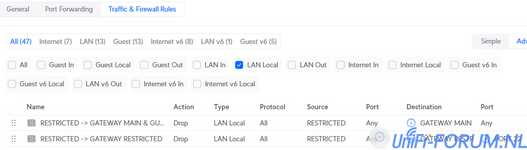

Maar nog wel naar de native VLAN 1 toe. Dus ook bij de USG configuratie pagina. En ook als ze naar het gateway adres gaan, komen ze uit op de config pagine van de USG. (Dit is natuurlijk niet wenselijk)

Wat ik wel weer zou willen, op het native VLAN heb ik mijn Proxmox server staan met een aantal VM's erin.

Een daarvan is OpenMediaVault. En een andere is MotionEye.

OpenMediaVault is mijn NAS server met Plex ook geinstaleerd.

En MotionEye is voor de opnames van mijn camera's rondom het huis.

Ik zou graag het volgende voor elkaar willen krijgen:

VLAN 10 moet overal bij kunnen in het huis, aangezien hier ook mijn eigen pc op zit.

VLAN 20 Kids netwerk moet gewoon internet hebben, maar wel bij Plex kunnen, De rest geen toegang

VLAN 30 moeten de camera's welke bij MotionEye kunnen, maar niet bij OpenMediaVault.

VLAN 40 moet geisoleerd worden, maar dat is volgens mij in de UNIFI AP's goed te regelen met een aparte SSID en een guest netwerk met hotspot.

Ik zie op Youtube een hoop filmpjes met uitleg staan, maar allemaal net niet wat ik precies zou willen.

(Of ik heb de juiste nog niet gevonden)

Wie heeft voor mij de gouden uitleg

- VLAN 10 = Main netwerk. Hierop zitten de pc's, printers, en een NAS systeem

- VLAN 20 = Kids netwerk. Hierop zitten alle devices van de kids, PC's / Gameconsoles / telefoons.

- VLAN 30 = Security Netwerk. Hier komt alles op wat te maken heeft met camera's enzovoort.

- VLAN 40 = Guest netwerk. Hierop wil ik alleen mijn gasten op hebben.

Hardware welke ik gebruik:

- Unifi Security Gateway 3p (192.168.1.1)

- TP-Link TL-SG1016DE (192.168.1.2)

- TP-Link TL-SG108E (192.168.1.3)

- TP-Link TL-SG105E (192.168.1.4)

- TP-Link TL-SG105E (192.168.1.5)

- Unifi AC Lite Benedne (192.168.1.8)

- Unifi AC Lite Woonkamer (192.168.1.9)

- Unifi AC Lite Boven (192.168.1.10)

In de Unifi USG heb ik de VLANS aangemaakt, en deze laat ik lopen over de standaard LAN1.

Verbinding gaat van USG LAN1 > TP-Link TL-SG1016DE poort 1.

In de TP-Link TL-SG1016DE heb ik netjes de VLANS aangemaakt, en TAGGED op poort 1 gezet, en weer op poort 16 TAGGED gezet . Want vanaf poort 16 gaat die naar mijn kantoor toe naar de TP-Link TL-SG108E-Gigabit (8-poorts) op Poort 1.

In de TP-Link TL-SG108E-Gigabit (8-poorts) op het kantoor heb ik de VLANS aangemaakt en TAGGED op poort 1 en TAGGED op poort 7 en 8 gezet. Want poort 7 gaat naar de woonkamer en port 8 naar de kinderkamers.

Zowel in de woonkamer als in de kinderkamer heb ik een TP-Link TL-SG105E-Gigabit (5-poorts) staan.

Beide zijn het zelfde ingericht namelijk op poort 1 TAGGED de VLANS.

Nou ben ik bezig geweest met de juiste devices UNTAGGED op de poort te zetten en ook dat werkt prima, want de juiste IP range wordt uitgedeeld naar het devices toe.

De devices kunnen niet bij elkaar komen van de ene VLAN naar de andere VLAN.

Maar nog wel naar de native VLAN 1 toe. Dus ook bij de USG configuratie pagina. En ook als ze naar het gateway adres gaan, komen ze uit op de config pagine van de USG. (Dit is natuurlijk niet wenselijk)

Wat ik wel weer zou willen, op het native VLAN heb ik mijn Proxmox server staan met een aantal VM's erin.

Een daarvan is OpenMediaVault. En een andere is MotionEye.

OpenMediaVault is mijn NAS server met Plex ook geinstaleerd.

En MotionEye is voor de opnames van mijn camera's rondom het huis.

Ik zou graag het volgende voor elkaar willen krijgen:

VLAN 10 moet overal bij kunnen in het huis, aangezien hier ook mijn eigen pc op zit.

VLAN 20 Kids netwerk moet gewoon internet hebben, maar wel bij Plex kunnen, De rest geen toegang

VLAN 30 moeten de camera's welke bij MotionEye kunnen, maar niet bij OpenMediaVault.

VLAN 40 moet geisoleerd worden, maar dat is volgens mij in de UNIFI AP's goed te regelen met een aparte SSID en een guest netwerk met hotspot.

Ik zie op Youtube een hoop filmpjes met uitleg staan, maar allemaal net niet wat ik precies zou willen.

(Of ik heb de juiste nog niet gevonden)

Wie heeft voor mij de gouden uitleg