Ik heb een ander beeld bij de afkorting TIA maar dat mag de pret niet drukken

Maar het is inderdaad wel verstandig eerst de unifi network applicate te stoppen met het commando /etc/init.d/unifi stop (wat ook weer in een script kan op de syno).

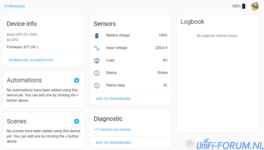

voor de rest worden er verschillende andere eigen scrips aangeroepen die waarschijnlijk de UPS gaan uitlezen wat de status is, dit is netjes gedaan met variabelen, dit is uiteindelijk ook het doel van een net script. Eerst de boel werkend krijgen met de juiste commando’s is het belangrijkste.

Ik wil zaken wel eens verder uitzoeken maar zit nu gewoon achter de tablet….

@Eddie the Eagle Je kan gewoon testen naar je UDM/UDR met het commando /sbin/ubnt-systool cputemp

Dit zou opde syno een output moeten geven van bijvoorbeeld 52

SSH in mijn SynologY Nas met UPS Server, daarna de code:

Code:

ssh root@192.168.1.1 /sbin/ubnt-systool cputemp

root@192.168.1.1's password:

40De output van de cputemp krijg ik dus inderdaad netjes te zien in de terminal van mijn SynologY NAS waarop de UPS Server is geïnstalleerd. Hiervan maakt mijn tweede NAS ook gebruik van, om na een melding naar Veilige Status te gaan.

1 down! Many to go...

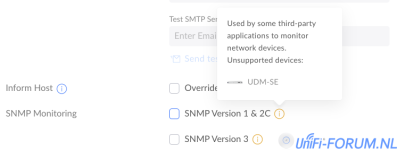

edit: ook nog even gecheckt ivm SNMP Monitoring v1 & 2C / 3: ?