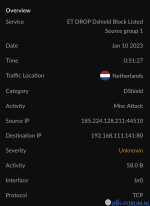

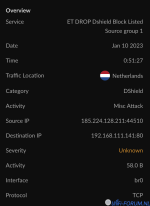

1. De Unifi heeft de optie voor een IDS en IPS, waarbij IDS alleen detecteert en IPS detecteert en die ene keer tegenhoudt als het verkeer bekend is als signature / handtekening. Waarom zou je de IDS gebruiken en de IPS niet? Volgens mij is de IPS altijd gewenst boven het achteraf zien van dat er een aanval (misschien met succes) is geweest.

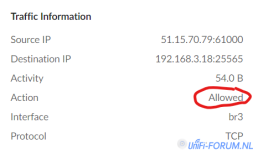

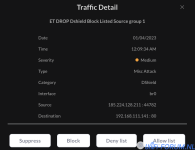

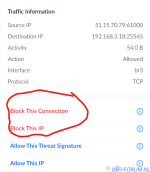

2. De IPS wordt genoemd dat hij een aanval blokkeert, echter doe hij dit per aanval. Dus als iemand 100x een aanval doet dan wordt dit hopelijk 100 keer geblokkeerd. Logischer zou volgens mij zijn dat iemand 1 aanval doet en vervolgens echt geblokkeerd wordt en vervolgens geen 99 andere pogingen meer kan doen. Is dat, anders dan handmatig alle aanvallen na te lopen en zelf te zien dat iemand 100 pogingen doet en dat je dit zelf handmatig op dat IP-adres blokkeert?

3. Een IDS en IPS werken op signatures /handtekeningen van bepaalde aanvallen of software. Echter als er vandaag een nieuwe aanval wordt ontwikkeld, dan zal dit met de huidige handtekeningendatabase niet worden gedetecteerd lijkt mij. Hoe worden deze handtekeningen geüpdatet of kan je dit zelf updaten? Een beetje net als een virusscanner lijkt mij, die elke dag nieuwe virusdefinities ophaalt?

2. De IPS wordt genoemd dat hij een aanval blokkeert, echter doe hij dit per aanval. Dus als iemand 100x een aanval doet dan wordt dit hopelijk 100 keer geblokkeerd. Logischer zou volgens mij zijn dat iemand 1 aanval doet en vervolgens echt geblokkeerd wordt en vervolgens geen 99 andere pogingen meer kan doen. Is dat, anders dan handmatig alle aanvallen na te lopen en zelf te zien dat iemand 100 pogingen doet en dat je dit zelf handmatig op dat IP-adres blokkeert?

3. Een IDS en IPS werken op signatures /handtekeningen van bepaalde aanvallen of software. Echter als er vandaag een nieuwe aanval wordt ontwikkeld, dan zal dit met de huidige handtekeningendatabase niet worden gedetecteerd lijkt mij. Hoe worden deze handtekeningen geüpdatet of kan je dit zelf updaten? Een beetje net als een virusscanner lijkt mij, die elke dag nieuwe virusdefinities ophaalt?