Hallo,

Ik kijk al een tijdje graag rond hier op het forum om oplossingen op issues te vinden. Meestal staat er wel wat handigs tussen maar over dit specifieke probleem kan ik helaas geen oplossing vinden.

Mijn situatie:

Ik heb een Cloud Gateway Ultra aangeschaft.

Daarnaast heb ik een Ziggo verbinding en de smartwifi modem in bridge mode laten zetten. De Cloud Gateway Ultra heeft dus het publieke IP als WAN.

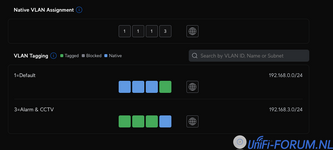

Ik heb een VLAN aangemaakt die op dit moment gewoon alle default verbinding tussen het default netwerk toestaat. Geen trucjes met uitsluitingen dus nog. Een nieuwe VLAN staat tagged op poort 4 van de Cloud Gateway Ultra.

Ik heb een alarm aangeschaft bij een installatiebedrijf. Zij hebben hun apparatuur op poort 4 geprikt met een switch zodat die allemaal in het VLAN komen. De devices hiervan heb ik fixed gemaakt in de gateway.

Nu het probleem:

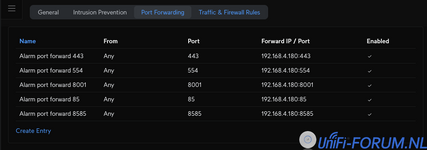

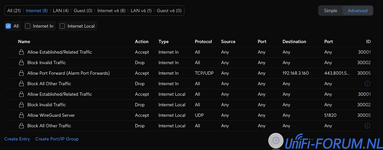

Voor de alarm recorder heeft het installatiebedrijf gevraagd poort 85, 554, 8001, 8585 en 443 open te zetten naar het ip nummer van de recorder. Ik heb dus port forwards toegevoegd via Security > Port Forwarding (zie afbeelding, uit veiligheidsoverweging heb ik de ip addressen gefotoshopt naar alles eindigend op .180, dit is dus fictief)

Maar als het bedrijf nu probeert te verbinden lukt het niet. En als ik een port check doe krijg ik een closed of een timeout.

Hebben jullie nog een idee? Moet ik misschien toch nog Ziggo verdenken dat ze het e.e.a. blokkeren zelfs in bridge mode?

Mijn dank is alvast groot, hopelijk kan iemand mij helpen!

Ik kijk al een tijdje graag rond hier op het forum om oplossingen op issues te vinden. Meestal staat er wel wat handigs tussen maar over dit specifieke probleem kan ik helaas geen oplossing vinden.

Mijn situatie:

Ik heb een Cloud Gateway Ultra aangeschaft.

Daarnaast heb ik een Ziggo verbinding en de smartwifi modem in bridge mode laten zetten. De Cloud Gateway Ultra heeft dus het publieke IP als WAN.

Ik heb een VLAN aangemaakt die op dit moment gewoon alle default verbinding tussen het default netwerk toestaat. Geen trucjes met uitsluitingen dus nog. Een nieuwe VLAN staat tagged op poort 4 van de Cloud Gateway Ultra.

Ik heb een alarm aangeschaft bij een installatiebedrijf. Zij hebben hun apparatuur op poort 4 geprikt met een switch zodat die allemaal in het VLAN komen. De devices hiervan heb ik fixed gemaakt in de gateway.

Nu het probleem:

Voor de alarm recorder heeft het installatiebedrijf gevraagd poort 85, 554, 8001, 8585 en 443 open te zetten naar het ip nummer van de recorder. Ik heb dus port forwards toegevoegd via Security > Port Forwarding (zie afbeelding, uit veiligheidsoverweging heb ik de ip addressen gefotoshopt naar alles eindigend op .180, dit is dus fictief)

Maar als het bedrijf nu probeert te verbinden lukt het niet. En als ik een port check doe krijg ik een closed of een timeout.

Hebben jullie nog een idee? Moet ik misschien toch nog Ziggo verdenken dat ze het e.e.a. blokkeren zelfs in bridge mode?

Mijn dank is alvast groot, hopelijk kan iemand mij helpen!