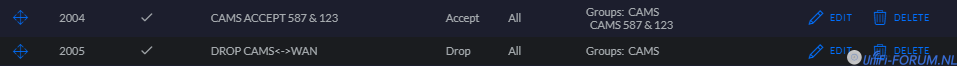

Ik heb mijn Hikvision camera`s in een IoT Vlan hangen. Dat werkt allemaal prima; ik kan ze lokaal benaderen en ook via VPN. Nu is het alleen zo dat die camera`s ook nog hun weg naar het internet vinden, dat zie ik omdat de cloud access ook blijft werken zonder VPN. Mao en zijn vriendjes kunnen dus meekijken. Dat kun je dus mooi oplossen door daar een 'drop' firewall regel voor te maken op alle poorten voor de betreffende camera`s (op IP adres). Zo gezegd zo gedaan, nu zijn de camera`s onbereikbaar van buitenaf en omgekeerd.

Echter, nu werkt ook de smtp mailservice via poort 587 (die gebruik ik voor alerts) en de NTP service via poort 123 niet meer en da`s juist weer handig voor automatische klok-sync. Dus ik dacht dit te kunnen oplossen door alleen de bekende poorten (stuk of 6, opgezocht in de GUI van het apparaat), te blokkeren via een poort groep maar dan blijft ie verbinding met die cloud dienst zoeken en vinden. Ik mis dus blijkbaar iets. Is er ergens een manier in de gateway om dat onbekende verkeer van hieronder nader te bekijken om te zien welke poorten daarbij gebruikt worden ?

Echter, nu werkt ook de smtp mailservice via poort 587 (die gebruik ik voor alerts) en de NTP service via poort 123 niet meer en da`s juist weer handig voor automatische klok-sync. Dus ik dacht dit te kunnen oplossen door alleen de bekende poorten (stuk of 6, opgezocht in de GUI van het apparaat), te blokkeren via een poort groep maar dan blijft ie verbinding met die cloud dienst zoeken en vinden. Ik mis dus blijkbaar iets. Is er ergens een manier in de gateway om dat onbekende verkeer van hieronder nader te bekijken om te zien welke poorten daarbij gebruikt worden ?