Zoals ik al schreef, het lijkt er op dat die regel alleen kijkt naar verkeer dat van LAN IN (intern netwerk) komt, en niet van WAN IN (internet). Dus je zou deze regel onder WAN IN moeten plaatsen en dan zou alles vanuit internet geblokkeerd moeten zijn. En dan het toelaten van de poorten ook onder WAN IN.

Je gebruikt een verouderde webbrowser. Het kan mogelijk deze of andere websites niet correct weergeven.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

Poort-instelling firewall voor Camera`s

- Onderwerp starter Eddie the Eagle

- Startdatum

Ik ga er nog eens even rustig voor zitten. Even off topic....waar draaien jullie de interne NTP in ? Ik zie dat mijn Synology dat standaard heeft maar werkt het goed op bv een Raspberry PI ? Die gebruik ik nl reeds binnen het IOT netwerk als recursive DNS server. Zou dus alleen een poort toevoegen zijn in die firewall regel (die werkt wel  ).

).

Ik zou 'drop all' bij "DROP CAMS<->WAN" niet 'Before predefined rules' zetten maar 'After predefined rules', dus als laatste en niet als eerste..?

Ik heb deze server uiteraard op de UDM-SE geinstalleerd waar hij naar mijn mening ook hoort te draaien maar je kunt dezelfde service ook prima op de pihole of willekeurige raspberry installeren.

Bash:

apt-get install chronymm, dat was niet bij me opgekomen, thxIk heb deze server uiteraard op de UDM-SE geinstalleerd waar hij naar mijn mening ook hoort te draaien maar je kunt dezelfde service ook prima op de pihole of willekeurige raspberry installeren.

Bash:apt-get install chrony

Op zo'n manier wordt je dus ook al gedwongen om Unifi camera's te gebruiken.. om IP camera's makkelijk te gebruiken hebben dus die andere merken truukjes/porten die al ergens anders voor worden gebruikt, in gebruik, zodat de leek niet in de router/firewall hoeft te spitten, Skype doet ook zoiets geloof ik.

Ik kon moeiteloos een Denver wifi camera installeren, en kan moeiteloos overal deze camera beelden zien,(via internet) mn USG is geen blokade, maar ik kan dan ook geen "lek" via Shields-Up ontdekken, Ik geloof dat Ubiquti wel al eens "problemen" heeft gehad qua veiligheid… blijft altijd een lastig verhaal denk ik.

(btw iedere keer als je langs een Ring deurbel loopt, met je smartphone, wordt je lokatie via hun mesh netwerk doorgegeven. maar ook zonder inloggen geven andere wifi netwerken ook je lokatie door, heb ik ik gemerkt toen ik eens op visite was ergens anders in Nederland, privacy is er gewoon niet meer…..

Ik kon moeiteloos een Denver wifi camera installeren, en kan moeiteloos overal deze camera beelden zien,(via internet) mn USG is geen blokade, maar ik kan dan ook geen "lek" via Shields-Up ontdekken, Ik geloof dat Ubiquti wel al eens "problemen" heeft gehad qua veiligheid… blijft altijd een lastig verhaal denk ik.

(btw iedere keer als je langs een Ring deurbel loopt, met je smartphone, wordt je lokatie via hun mesh netwerk doorgegeven. maar ook zonder inloggen geven andere wifi netwerken ook je lokatie door, heb ik ik gemerkt toen ik eens op visite was ergens anders in Nederland, privacy is er gewoon niet meer…..

Laatst bewerkt:

Ik ben even aan het kijken naar die WAN IN regels; lijkt er inderdaad op dat die het moeten worden voor terugkerend internet verkeer. Ik heb de handleiding van Hempie nog eens nagelezen, dat geeft weer wat meer inzicht. Nu zie ik daar het volgende: de established/related is standaard toegestaan voor antwoordverkeer vanuit het LAN, zie je ook terug in regel 3001. Dat is logisch. Dus moeten mijn 2 regels (related SMTP en NTP toestaan naar CAMS en alle andere verkeer laten vallen) daarvoor komen. Alleen als ik die regels wil aanmaken (before predefined rules) dan krijgen ze dezelfde rule index 2000 e.v. als bij LAN IN. Dus een duplicaat en geen mogelijkheid om de volgorde aan te passen. Gaat dat wel goed ? Uiteindelijk worden die regels toch allemaal in 1 grote volgorde getoetst of vergis ik me ?

Laatst bewerkt:

Het is een index, die kun je niet zelf aanpassen. En maakt inderdaad niet uit, werkt op beide. Is alleen wat verouderd maar het principe is nog hetzelfde.regels deleten en opnieuw invoeren ? en op juiste volgorde invoeren ?

btw the handleiding is wel voor de USG zie ik, niet UDM, of maakt dat niet uit ?

hoezo staat hij niet dichtJa dat kan natuurlijk maar daarmee staat die verbinding niet dicht; is niet de veilige methode zeg maar.

je zet in de camera de verbinding uit en die geeft dan ook aan ofline of vertrouw je hikvision niet wat dat betreft?

hahaha, zeg jij het maar, we zullen er wel nooit achter komen denk ikhoezo staat hij niet dicht

je zet in de camera de verbinding uit en die geeft dan ook aan ofline of vertrouw je hikvision niet wat dat betreft?

Omstreden Chinese camera's in de ban in VS, hangen nog in Nederland

Hikvision staat nu op dezelfde zwarte lijst als Huawei. Is het pesterij in het kader van de handelsoorlog of zijn de camera's echt spionagegevoelig?

Laatst bewerkt:

Nou, puzzel puzzel, je moet inderdaad de andere kant op denken zoals Hofstede al aangaf. In dit geval was de oplossing zoooo dichtbij.

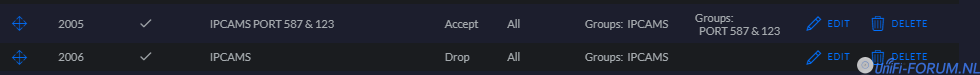

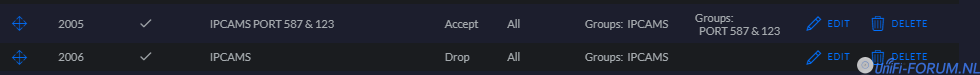

De IPCAMS groep is de source en de Port groep de destination. Ik dacht vanuit de poorten ipv naar de poorten toe. Hieronder doet de truc; het valt ook te lezen in deze tutorial .

Volgende is die NTP weer elimineren door een NTP server binnen LAN te gaan draaien. Dan nog een mail-server inrichten op de NAS en de SMTP regel kan ook weg. Zo

we de zaak langzaam dicht

we de zaak langzaam dicht

De IPCAMS groep is de source en de Port groep de destination. Ik dacht vanuit de poorten ipv naar de poorten toe. Hieronder doet de truc; het valt ook te lezen in deze tutorial .

Volgende is die NTP weer elimineren door een NTP server binnen LAN te gaan draaien. Dan nog een mail-server inrichten op de NAS en de SMTP regel kan ook weg. Zo

Laatst bewerkt:

Nou, puzzel puzzel, je moet inderdaad de andere kant op denken zoals Hofstede al aangaf. In dit geval was de oplossing zoooo dichtbij.

De IPCAMS groep is de source en de Port groep de destination. Ik dacht vanuit de poorten ipv naar de poorten toe. Hieronder doet de truc; het valt ook te lezen in deze tutorial .

Bekijk bijlage 3486

Volgende is die NTP weer elimineren door een NTP server binnen LAN te gaan draaien. Dan nog een mail-server inrichten op de NAS en de SMTP regel kan ook weg. Zowe de zaak langzaam dicht

Hoi @Eddie the Eagle , begrijp ik goed dat je ip camera’s alleen via VPN via extern te bereiken zijn? Zou je je firewall instellingen uitgeklapt kunnen delen? Het wil mij niet lukken.

klopt helemaal, behalve de e-mail bij een line crossing event en tijdserver synchronisatie, die mag (nog) naar buiten.Hoi @Eddie the Eagle , begrijp ik goed dat je ip camera’s alleen via VPN via extern te bereiken zijn? Zou je je firewall instellingen uitgeklapt kunnen delen? Het wil mij niet lukken.

Laatst bewerkt:

Hier ben ik ook enige tijd zoet mee geweest. Helaas nog niet gelukt. Wil je screenshotjes delen van je firewall instellingen

Ik begin langzaam aan Unifi Protect icm 2x G3-Flex (die ik overigens te leen heb van een zeeeeeer aardig forumlid) te leren maar die vervangen niet de Hiks, die zijn toch van een andere klasse is mijn eerste bescheiden indruk. Het camera management om terug te kijken op Unifi Protect is dan weer mooi geregeld, supereenvoudig.@Eddie the Eagle , anders vervang je de hikvision toch door Unifi? Geen firewall stress ;-)

Laatst bewerkt:

doe ikHier ben ik ook enige tijd zoet mee geweest. Helaas nog niet gelukt. Wil je screenshotjes delen van je firewall instellingen

Nou, schiet maar lek

Alleen LAN IN heeft extra zelf aangemaakte regels (2000 t/m 4000). WAN IN heeft geen eigen regels, dus mogelijk ben ik nog kwetsbaar voor ongevraagd inkomend verkeer vanuit WAN.

Dus:

LAN = een groep met alle 3 mijn netwerken (MAIN, IOT, GUEST)

MAIN = al mijn trusted devices, laptops, NAS, Sonos

IOT = devices, Camera`s, TV`s, Hue, Receiver

devices, Camera`s, TV`s, Hue, Receiver

GUEST = gasten wifi

PIHOLE = recursive DNS server & adblocker in RPI

IPCAMS = groep IP adressen van de camera`s in IOT

2000: is de enige regel met established/related aangevinkt; ik lees verschillende berichten over het wel of niet nodig zijn van deze algemene regel*

2002: MAIN mag naar IOT (getest, die regel is echt nodig om de IOT apparaten te bereiken)

2003: IOT mag naar de PIHOLE poort 53 voor DNS & adblocker

2004: IOT mag NIET naar MAIN (getest, werkt echt niet)

2005: IPCAMS mogen naar tijd synchronisatie server (123) en mail uitsturen (587) (getest)

2006: IPCAMS mogen verder helemaal niks naar buiten (getest, geen cloud access meer, alleen bereikbaar in LAN of via VPN; regel 2002)

4000: alles wat niet voldoet aan de vorige regels moet vallen

* misschien kan iemand me uitleggen waarom deze regel wel established/related aangevinkt heeft maar alle anderen niet; voor mijn gevoel is elke request een established & related. Dit stukje snap ik nog niet. IMHO dacht ik dus dat 2002 niet nodig zou zijn omdat dat al door 2000 toegestaan wordt maar dat is niet het geval, 2002 is nodig om bij de IOT apparaten te kunnen.

Als ik details van regels moet posten hoor ik het graag.

Alleen LAN IN heeft extra zelf aangemaakte regels (2000 t/m 4000). WAN IN heeft geen eigen regels, dus mogelijk ben ik nog kwetsbaar voor ongevraagd inkomend verkeer vanuit WAN.

Dus:

LAN = een groep met alle 3 mijn netwerken (MAIN, IOT, GUEST)

MAIN = al mijn trusted devices, laptops, NAS, Sonos

IOT =

GUEST = gasten wifi

PIHOLE = recursive DNS server & adblocker in RPI

IPCAMS = groep IP adressen van de camera`s in IOT

2000: is de enige regel met established/related aangevinkt; ik lees verschillende berichten over het wel of niet nodig zijn van deze algemene regel*

2002: MAIN mag naar IOT (getest, die regel is echt nodig om de IOT apparaten te bereiken)

2003: IOT mag naar de PIHOLE poort 53 voor DNS & adblocker

2004: IOT mag NIET naar MAIN (getest, werkt echt niet)

2005: IPCAMS mogen naar tijd synchronisatie server (123) en mail uitsturen (587) (getest)

2006: IPCAMS mogen verder helemaal niks naar buiten (getest, geen cloud access meer, alleen bereikbaar in LAN of via VPN; regel 2002)

4000: alles wat niet voldoet aan de vorige regels moet vallen

* misschien kan iemand me uitleggen waarom deze regel wel established/related aangevinkt heeft maar alle anderen niet; voor mijn gevoel is elke request een established & related. Dit stukje snap ik nog niet. IMHO dacht ik dus dat 2002 niet nodig zou zijn omdat dat al door 2000 toegestaan wordt maar dat is niet het geval, 2002 is nodig om bij de IOT apparaten te kunnen.

Als ik details van regels moet posten hoor ik het graag.

Laatst bewerkt: