De WAN van de USG3P aansluiten op je bestaande netwerk en alles achter de USG3P krijgt een ip via de DHCP server van de USG3P dus ze zitten elkaar niet dwars, ik gebruik altijd wel een andere DHCP range in de USG3P dan die ik gebruik ik mijn bestaande netwerk zodat alles overzichtelijk blijft.Hoe heb je deze test setup gekoppeld om toch ook verbonden te zijn met het internet?

Je gebruikt een verouderde webbrowser. Het kan mogelijk deze of andere websites niet correct weergeven.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

Switch port profiles

- Onderwerp starter Eddie the Eagle

- Startdatum

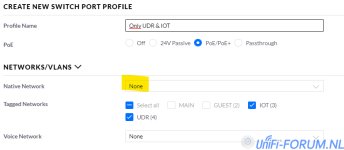

Sorry dat ik dit topic weer omhoog haal. Ben me nu hier in aan het verdiepen. Ik heb LAN (Main), IoT en gast netwerken/SSID. Naast de standaard port profiles heb ik nu 2 andere aangemaakt. Een met Native LAN en tagged Guest en een met Native LAN en tagged guest en IoT. De port met daarop APs die Main en Guest SSID uitzenden hebben de eerste profile en het AP dat alles uitzend de tweede. Nu vraag ik me af. Wat gebeurt er als ik in de profile Native op none zet en ook als tagged instel.

Mijn vraag dus. Is het goed on LAN als native te kiezen of juist enkel alles tagged? Op poorten met bijv mijn NAS en PC heb ik enkel native LAN en IoT devices enkel native IoT.

Mijn vraag dus. Is het goed on LAN als native te kiezen of juist enkel alles tagged? Op poorten met bijv mijn NAS en PC heb ik enkel native LAN en IoT devices enkel native IoT.

Zoals ik het begrijp, ik probeer dit ook te snappen als toepassing (shoot me if i`m wrong):Sorry dat ik dit topic weer omhoog haal. Ben me nu hier in aan het verdiepen. Ik heb LAN (Main), IoT en gast netwerken/SSID. Naast de standaard port profiles heb ik nu 2 andere aangemaakt. Een met Native LAN en tagged Guest en een met Native LAN en tagged guest en IoT. De port met daarop APs die Main en Guest SSID uitzenden hebben de eerste profile en het AP dat alles uitzend de tweede. Nu vraag ik me af. Wat gebeurt er als ik in de profile Native op none zet en ook als tagged instel.

Mijn vraag dus. Is het goed on LAN als native te kiezen of juist enkel alles tagged? Op poorten met bijv mijn NAS en PC heb ik enkel native LAN en IoT devices enkel native IoT.

1 - Apparaten die zelf geen VLAN instelling hebben (bv pc`s & printers) hebben altijd een untagged native VLAN nodig op de betreffende poort (kan er maar 1 zijn).

2 - Apparaten die wel een eigen VLAN instelling hebben (ip-phones, AP`s & switches) kunnen tagged VLAN`s op de poort krijgen. Dit mogen er meerdere zijn.

Dan de toepassing in Unfi:

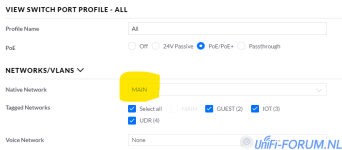

- Het Main LAN maakt een poort profiel dat beide hierboven heeft, dus Main LAN als native en alle VLAN`s tagged. Daar kun je dus letterlijk alles mee.

- Elk VLAN krijgt een eigen native poort profile zonder tags (meest gebruikt om een client op een VLAN te krijgen)

- Je kunt custom port profiles maken voor de 2e toepassing, zonder native maar met tags

zou dus gewoon moeten werken.....denk ik

Werken doet het. Maar vraag me meer af wat er gebeurt als ik mijn main lan als tagged configureer en native network op none zet op de poorten waar APs op zittenZoals ik het begrijp, ik probeer dit ook te snappen als toepassing (shoot me if i`m wrong):

1 - Apparaten die zelf geen VLAN instelling hebben (bv pc`s & printers) hebben altijd een untagged native VLAN nodig op de betreffende poort (kan er maar 1 zijn).

2 - Apparaten die wel een eigen VLAN instelling hebben (ip-phones, AP`s & switches) kunnen tagged VLAN`s op de poort krijgen. Dit mogen er meerdere zijn.

Dan de toepassing in Unfi:

- Het Main LAN maakt een poort profiel dat beide hierboven heeft, dus Main LAN als native en alle VLAN`s tagged. Daar kun je dus letterlijk alles mee.

- Elk VLAN krijgt een eigen native poort profile zonder tags (meest gebruikt om een client op een VLAN te krijgen)

- Je kunt custom port profiles maken voor de 2e toepassing, zonder native maar met tags

zou dus gewoon moeten werken.....denk ik.

Goede vraag....zo breek ik al een tijd mijn hoofd over de vraag waar een Switch of AP zijn 'eigen' (native dus) IP adres, lees subnet, vandaan haalt als ie hangt aan een interface die alleen tagged VLAN`s heeft en geen native VLAN. Is dus bij jou ook zo....ik snap dat die AP de VLAN`s moet doorgeven die tagged aan dat port profile hangen maar de AP moet toch zelf ook een IP toegewezen krijgen door DHCP ? Dat leek me nu echt de functie v/h native VLAN maar als die er niet is, hoe dan ?Werken doet het. Maar vraag me meer af wat er gebeurt als ik mijn main lan als tagged configureer en native network op none zet op de poorten waar APs op zitten

Switch port profiles die je in kan stellen zijn:

- All ( Trunk poort, alle vlans worden doorgegeven)- Disabled (geen vlans worden doorhegeven)

- VLAN (access poort, alleen het gekozen (1) vlan wordt doorgegeven.

- VOIP (het voip vlan)

Acces poort kan maar 1 vlan zijn + voip vlan. Je kan niet zeg maar “LAN” + “IPTV” doorheven maar niet “GUEST” bijvoorbeeld.

"All" heeft ook een native VLAN voor access toepassing, dat is geen zuivere trunk maar een mix van trunk en access. Je kunt daarnaast nog custom port profiles maken wel alleen voor Trunk waarbij alleen de VLAN`s tagged doorgegeven worden die daarop van toepassing zijn. Daar gaat dit over.Switch port profiles die je in kan stellen zijn:

- All ( Trunk poort, alle vlans worden doorgegeven)

- Disabled (geen vlans worden doorhegeven)

- VLAN (access poort, alleen het gekozen (1) vlan wordt doorgegeven.

- VOIP (het voip vlan)

Acces poort kan maar 1 vlan zijn + voip vlan. Je kan niet zeg maar “LAN” + “IPTV” doorheven maar niet “GUEST” bijvoorbeeld.

Ok dit is anders dan ik vanuit cisco gewend ben. Waar je overigens wel of via VTP vlan pruning automatisch doet of via “switchpoort trunk allowed vlan” opgeeft welke vlans je op de trunk door wil geven."All" heeft ook een native VLAN voor access toepassing, dat is geen zuivere trunk maar een mix van trunk en access. Je kunt daarnaast nog custom port profiles maken wel alleen voor Trunk waarbij alleen de VLAN`s tagged doorgegeven worden die daarop van toepassing zijn. Daar gaat dit over.

Maar als het bij Unifi een mix is snap ik het.

Ik ga eens met die custom port profielen rommelen.

*Edited 1*

Inmiddels een custom profiel aangemaakt (NO-IPTV) voor de porten waar de AP’s op zitten. APs hoeven met dit vlan niks te doen dus onzin om het daartoe te zetten.

*Edited 2*

Nu custom profiel gemaakt (NO-IPTV2) aangemaakt zonder native network “LAN” en die bij de andere tagged Networks.

Ff op 1 AP dat profiel gegeven en dat vind de ap niet leuk, raakt in limbo. Port profiel weer terug maar NO-IPTV en alles weer ok.

Laatst bewerkt:

Ben bang dat het stuk gaatProbeer het uit, zou ik zeggen …

Net gedaan, lees edited2 van mijn post hier voor.Ben bang dat het stuk gaat

Dit onderwerp houd me al een tijdje bezig; ik zou zo niet weten of het bij Cisco wezenlijk anders is. Ik durf niet te testen in live en mis nog een USW om het goed te kunnen testen op de testbakOk dit is anders dan ik vanuit cisco gewend ben. Waar je overigens wel of via VTP vlan pruning automatisch doet of via “switchpoort trunk allowed vlan” opgeeft welke vlans je op de trunk door wil geven.

Maar als het bij Unifi een mix is snap ik het.

Ik ga eens met die custom port profielen rommelen.

Ik vraag me dus af of je de downlink van een Unifi switch (A) naar een 2e Unifi Switch (B) of een Unifi AP (C) kunt doen op een poort van Switch A die een custom port profile heeft met daarin alleen maar tagged VLANS (dus zonder native VLAN). Dan zou je de IP-adressen van B of C al vast moeten zetten in het juiste subnet want hoe weet ie anders wat ie moet pakken. Met een native VLAN in het port profile, neemt ie altijd die en werkt de DHCP.

Wie het antwoord heeft, mag het zeggen, ik vraag me ook af wat de toepassing daarvan is. Ik kan me alleen maar iets voorstellen met apparaten met knotsvaste IP`s zoals IP-telefoons want met meerdere tagged VLANS ontbreekt de basis om een DHCP aanvraag te doen lijkt me (?).

Die uitkomst van de test verwachtte ik al, maar van testen leer je het beste

De untagged LAN wordt door de AP's namelijk ook gebruikt als Management LAN waar hij zijn eigen IP vandaan haalt en via welke hij met de controller communiceert.

Het is ook mogelijk om daarvoor weer een apart Management VLAN op te zetten, zoals dat bij bedrijven wordt gedaan, maar dat wordt wel weer heel lastig want dan zit jouw controller ook in dat aparte LAN tezamen met de rest van de functies zoals Protect etc.

Je kunt ook te ver gaan met VLAN's. Je ziet hier op het forum al mensen met meer dan 6 VLAN's voor een thuisnetwerk wat natuurlijk complete overkill is en ook een boel overhead op het thuisnetwerk veroorzaakt.

Voor hobby / experimenten leuk maar praktisch gezien heb je voor thuis meer dan genoeg aan drie netwerken, Main, IoT en Gast.

De untagged LAN wordt door de AP's namelijk ook gebruikt als Management LAN waar hij zijn eigen IP vandaan haalt en via welke hij met de controller communiceert.

Het is ook mogelijk om daarvoor weer een apart Management VLAN op te zetten, zoals dat bij bedrijven wordt gedaan, maar dat wordt wel weer heel lastig want dan zit jouw controller ook in dat aparte LAN tezamen met de rest van de functies zoals Protect etc.

Je kunt ook te ver gaan met VLAN's. Je ziet hier op het forum al mensen met meer dan 6 VLAN's voor een thuisnetwerk wat natuurlijk complete overkill is en ook een boel overhead op het thuisnetwerk veroorzaakt.

Voor hobby / experimenten leuk maar praktisch gezien heb je voor thuis meer dan genoeg aan drie netwerken, Main, IoT en Gast.

Laatst bewerkt:

Dit bevestigd wat ik ook al dacht. USW`s en UAP`s hebben altijd een native network (untagged) nodig in het port profile. Ik vraag me dan alleen nog af wat de praktische toepassing is bij Unifi van custom port profiles met daarin slechts tagged VLAN`s. Als ik die Cisco websites lees, gebruiken ze die daar juist als trunk van de ene switch naar de ander, dat werkt dan weer even anders lijkt `t.Die uitkomst van de test verwachtte ik al, maar van testen leer je het beste

De untagged LAN wordt door de AP's namelijk ook gebruikt als Management LAN waar hij zijn eigen IP vandaan haalt en via welke hij met de controller communiceert.

Het is ook mogelijk om daarvoor weer een apart Management VLAN op te zetten, zoals dat bij bedrijven wordt gedaan, maar dat wordt wel weer heel lastig want dan zit jouw controller ook in dat aparte LAN tezamen met de rest van de functies zoals Protect etc.

Je moet echt Cisco niet proberen te vergelijken met Unifi switches.

En ook met Unifi kan een poort profile met bijvoorbeeld alleen twee tagged VLAN’s nut hebben. Stel je hebt een computer met meerdere virtuele machines, dan kun je die verschillende virtuele machines via één fysieke poort aan verschillende netwerken koppelen.

En ook met Unifi kan een poort profile met bijvoorbeeld alleen twee tagged VLAN’s nut hebben. Stel je hebt een computer met meerdere virtuele machines, dan kun je die verschillende virtuele machines via één fysieke poort aan verschillende netwerken koppelen.

Die uitkomst van de test verwachtte ik al, maar van testen leer je het beste

Daarom ben ik altijd in voor dit soort experimenten.

Vergelijkbare onderwerpen

- Reacties

- 10

- Weergaven

- 497

- Reacties

- 5

- Weergaven

- 235

- Reacties

- 11

- Weergaven

- 833

- Reacties

- 0

- Weergaven

- 454