Je gebruikt een verouderde webbrowser. Het kan mogelijk deze of andere websites niet correct weergeven.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

USG error meldingen (OPGELOST)

- Onderwerp starter As4Tech

- Startdatum

Je hoeft trouwens niks te herstarten of provisioneren. Opslaan en het is actief; kijk uit dat je jezelf niet buitensluit met een verkeerde firewall regel.

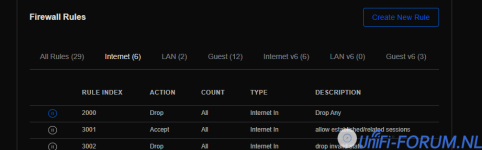

Dat is niet goed. Nu wordt al het verkeer dat van internet komt tegengehouden.

Je hebt al een drop all op 10000. Dus die extra regel is niet nodig en zal ook niet helpen.

Wat heb je eigenlijk aan de WAN poort van je USG zitten? Zit je USG rechtstreeks aan internet of zit er nog iets tussen?

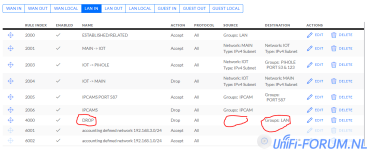

Er valt me ook nog iets anders op in de firewall uitdraai van de USG. Daar staat namelijk bij WAN_IN:

IPv4 Firewall "WAN_IN":

Inactive - Not applied to any interfaces, zones or for content-inspection.

Kortom, op de een of andere manier staat de firewall op de WAN poort van je USG volledig uit en doet dus helemaal niets. Er is iets goed mis.

Wat heb je eigenlijk aan de WAN poort van je USG zitten? Zit je USG rechtstreeks aan internet of zit er nog iets tussen?

Er valt me ook nog iets anders op in de firewall uitdraai van de USG. Daar staat namelijk bij WAN_IN:

IPv4 Firewall "WAN_IN":

Inactive - Not applied to any interfaces, zones or for content-inspection.

Kortom, op de een of andere manier staat de firewall op de WAN poort van je USG volledig uit en doet dus helemaal niets. Er is iets goed mis.

Laatst bewerkt:

de USG zit direct aan de Mediaconverter.

Het lijkt erop dat of,

- ik niet begrijp hoe de firewall rule moet aanmaken

- de USG de regels niet overneemt

Dit laatste is wellicht interssant omdat ik (elke keer als ik de firewall rules aanpas), de USG "van het padje raakt". Dwz moet ik met de hand VLAN 300 opnieuw instellen (op 192.168.1.1) . Deze setting wordt dus ook et overgenomen van de controller...

Het lijkt erop dat of,

- ik niet begrijp hoe de firewall rule moet aanmaken

- de USG de regels niet overneemt

Dit laatste is wellicht interssant omdat ik (elke keer als ik de firewall rules aanpas), de USG "van het padje raakt". Dwz moet ik met de hand VLAN 300 opnieuw instellen (op 192.168.1.1) . Deze setting wordt dus ook et overgenomen van de controller...

Ik zal dit nogmaal doen zodra er een "maintenance windows" beschikbaar is. Ik heb dit reeds meermaals gedaan (wellicht nu meer geluk). Ik laat het resultaat weten.Wat je zou kunne proberen is de USG "vergeten", resetten naar default en opnieuw adopteren.

Je kunt ook vanuit de controller nog een ‘ full provision’ doen en dan in server.log kijken welke fouten je krijgt.

Het niet goed kunnen provisionen van je USG is denk ik het basisprobleem.

Ook meen ik me te herinneren dat er een issue is met het configureren van de WAN VLAN ID in de nieuwe GUI van de controller I.c.m. een USG, voor de USG moet je die configureren vanuit de classic interface.

Het niet goed kunnen provisionen van je USG is denk ik het basisprobleem.

Ook meen ik me te herinneren dat er een issue is met het configureren van de WAN VLAN ID in de nieuwe GUI van de controller I.c.m. een USG, voor de USG moet je die configureren vanuit de classic interface.

Ik neem aan dat dit hetzelfde is als "trigger Provision"?Je kunt ook vanuit de controller nog een ‘ full provision’ doen en dan in server.log kijken welke fouten je krijgt.

staat alle logging in /var/log/messages?

Er gaat iets in ieder geval niet goed met het koppelen van interfaces aan de juiste firewall regels, je WAN_IN en WAN_LOCAL zijn inactive.volgens de scan:

Echter heb ik wel UPnP "aan"staan. IK heb deze "aan" staan vanwege 2x XBOX (gaming kids)

Show firewall:

Code:-------------------------------------------------------------------------------- IPv4 Firewall "AUTHORIZED_GUESTS": Inactive - Not applied to any interfaces, zones or for content-inspection. rule action proto packets bytes ---- ------ ----- ------- ----- 10000 drop all 0 0 -------------------------------------------------------------------------------- IPv4 Firewall "GUEST_IN": Inactive - Not applied to any interfaces, zones or for content-inspection. rule action proto packets bytes ---- ------ ----- ------- ----- 3001 accept tcp_udp 0 0 condition - tcp dpt:domain 3002 accept all 0 0 condition - match-DST-ADDR-GROUP guest_portal_address match-set guest_portal_p orts dst 3003 accept tcp 0 0 condition - tcp dpt:https match-set captive_portal_subnets dst 3004 accept all 0 0 condition - match-set guest_pre_allow dst 3005 drop all 0 0 condition - match-set guest_restricted dst 3006 drop all 0 0 condition - match-set corporate_network dst 3007 drop all 0 0 condition - match-set remote_user_vpn_network dst 3008 drop all 0 0 10000 accept all 0 0 -------------------------------------------------------------------------------- IPv4 Firewall "GUEST_LOCAL": Inactive - Not applied to any interfaces, zones or for content-inspection. rule action proto packets bytes ---- ------ ----- ------- ----- 3001 accept tcp_udp 0 0 condition - tcp dpt:domain 3002 accept icmp 0 0 [CODE]IPv4 Firewall "WAN_IN": Active on (eth0,IN) rule action proto packets bytes ---- ------ ----- ------- ----- 3001 accept all 448917 43221679 condition - state RELATED,ESTABLISHED 3002 drop all 34 1504 condition - state INVALID 10000 drop all 2725 157333 -------------------------------------------------------------------------------- IPv4 Firewall "WAN_LOCAL": Active on (eth0,LOCAL) rule action proto packets bytes ---- ------ ----- ------- ----- 3001 accept all 206098 18022064 condition - state RELATED,ESTABLISHED 3002 drop all 7182 342031 condition - state INVALID 10000 drop all 301920 15809529

3003 accept udp 0 0

condition - udp spt:bootpc dpt:bootps

3004 accept tcp 0 0

condition - match-set guest_portal_redirector_ports dst

10000 drop all 0 0

--------------------------------------------------------------------------------

IPv4 Firewall "GUEST_OUT":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

10000 accept all 0 0

--------------------------------------------------------------------------------

IPv4 Firewall "LAN_IN":

Active on (eth1,IN)

rule action proto packets bytes

---- ------ ----- ------- -----

6001 accept all 41876050 9506489838

condition - saddr 192.168.1.0/24

10000 accept all 0 0

--------------------------------------------------------------------------------

IPv4 Firewall "LAN_LOCAL":

Active on (eth1,LOCAL)

rule action proto packets bytes

---- ------ ----- ------- -----

10000 accept all 695799 78364327

--------------------------------------------------------------------------------

IPv4 Firewall "LAN_OUT":

Active on (eth1,OUT)

rule action proto packets bytes

---- ------ ----- ------- -----

6001 accept all 56460551 73125520931

condition - daddr 192.168.1.0/24

10000 accept all 0 0

--------------------------------------------------------------------------------

IPv4 Firewall "WAN_IN":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

3001 accept all 4512 639641

condition - state RELATED,ESTABLISHED

3002 drop all 0 0

condition - state INVALID

3003 accept tcp 0 0

condition - daddr 192.168.1.11 tcp dpt:8123

10000 drop all 0 0

--------------------------------------------------------------------------------

IPv4 Firewall "WAN_LOCAL":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

3001 accept all 286 28701

condition - state RELATED,ESTABLISHED

3002 drop all 23 2018

condition - state INVALID

10000 drop all 447 29333

--------------------------------------------------------------------------------

IPv4 Firewall "WAN_OUT":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

10000 accept all 8498 1465125

--------------------------------------------------------------------------------

IPv6 Firewall "AUTHORIZED_GUESTSv6":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

10000 drop all 0 0

--------------------------------------------------------------------------------

IPv6 Firewall "GUESTv6_IN":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

3001 drop all 0 0

condition - match-set corporate_networkv6 dst

10000 accept all 0 0

--------------------------------------------------------------------------------

IPv6 Firewall "GUESTv6_LOCAL":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

3001 accept udp 0 0

condition - udp dpt:domain

3002 accept icmp 0 0

10000 drop all 0 0

--------------------------------------------------------------------------------

IPv6 Firewall "GUESTv6_OUT":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

10000 accept all 0 0

--------------------------------------------------------------------------------

IPv6 Firewall "LANv6_IN":

Active on (eth1,IN)

rule action proto packets bytes

---- ------ ----- ------- -----

10000 accept all 0 0

--------------------------------------------------------------------------------

IPv6 Firewall "LANv6_LOCAL":

Active on (eth1,LOCAL)

rule action proto packets bytes

---- ------ ----- ------- -----

10000 accept all 10851 2082999

--------------------------------------------------------------------------------

IPv6 Firewall "LANv6_OUT":

Active on (eth1,OUT)

rule action proto packets bytes

---- ------ ----- ------- -----

10000 accept all 0 0

--------------------------------------------------------------------------------

IPv6 Firewall "WANv6_IN":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

3001 accept all 0 0

condition - state RELATED,ESTABLISHED

3002 drop all 0 0

condition - state INVALID

10000 drop all 0 0

--------------------------------------------------------------------------------

IPv6 Firewall "WANv6_LOCAL":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

3001 accept ipv6-icmp 0 0

condition - ipv6-icmp neighbour-advertisement

3002 accept ipv6-icmp 0 0

condition - ipv6-icmp neighbour-solicitation

3003 accept all 0 0

condition - state RELATED,ESTABLISHED

3004 drop all 0 0

condition - state INVALID

10000 drop all 0 0

--------------------------------------------------------------------------------

IPv6 Firewall "WANv6_OUT":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

10000 accept all 0 0

[/CODE]

Bij mijn test USG staat deze status voor deze regels/interfaces:

Code:

--------------------------------------------------------------------------------

IPv4 Firewall "WAN_IN":

Active on (eth0,IN)

rule action proto packets bytes

---- ------ ----- ------- -----

3001 accept all 448917 43221679

condition - state RELATED,ESTABLISHED

3002 drop all 34 1504

condition - state INVALID

10000 drop all 2725 157333

--------------------------------------------------------------------------------

IPv4 Firewall "WAN_LOCAL":

Active on (eth0,LOCAL)

rule action proto packets bytes

---- ------ ----- ------- -----

3001 accept all 206098 18022064

condition - state RELATED,ESTABLISHED

3002 drop all 7182 342031

condition - state INVALID

10000 drop all 301920 15809529

--------------------------------------------------------------------------------Op deze afstand niet te zijn wat er fout gaat maar vreemde configuratie

Help, ik begrijp het niet meer... zucht

De Unifi controller draait bij mij als add-on binnen Home Assistant (HA). logging op DEBUG gezet... maar hier wordt niets weggeschreven :-(

Ik heb de USG factory gereset (met paperclip) en weer adopted en is hierbij (per abuis) ook direct naar de laatste versie ge-update.

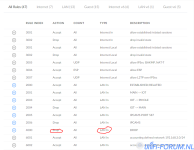

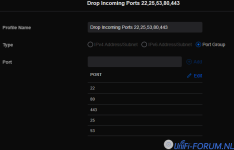

Wanneer ik de WAN port 22 block toevoeg: zie ik wel iets ge-update in de config van de controller. Maar ik weet niet hoe ik dit moet lezen.

Port test levert op dat porrt 22 nog steeds open staat.

Hoe krijg ik dit varkentje gewassen?

De Unifi controller draait bij mij als add-on binnen Home Assistant (HA). logging op DEBUG gezet... maar hier wordt niets weggeschreven :-(

Ik heb de USG factory gereset (met paperclip) en weer adopted en is hierbij (per abuis) ook direct naar de laatste versie ge-update.

Wanneer ik de WAN port 22 block toevoeg: zie ik wel iets ge-update in de config van de controller. Maar ik weet niet hoe ik dit moet lezen.

Port test levert op dat porrt 22 nog steeds open staat.

Hoe krijg ik dit varkentje gewassen?

Volgens mij is de "classic" GUI er niet meer sinds v7.023 (ik zie iig niet meer de switch om om te schakelen..Ook meen ik me te herinneren dat er een issue is met het configureren van de WAN VLAN ID in de nieuwe GUI van de controller I.c.m. een USG, voor de USG moet je die configureren vanuit de classic interface.

Bijlagen

Die switch is er nog steeds. Die vind je onder Settings -> System -> Legacy interface.

Je moet weer via ssh in de USG kijken of de firewall op WAN IN actief is.

Nogmaals: Het niet provisionen is je probleem, het heeft geen zin met firewall regels te experimenteren zolang dat niet normaal werkt. Want je firewall is inactief en doet dus helemaal niets, welke regel je ook toevoegt.

Je moet weer via ssh in de USG kijken of de firewall op WAN IN actief is.

Nogmaals: Het niet provisionen is je probleem, het heeft geen zin met firewall regels te experimenteren zolang dat niet normaal werkt. Want je firewall is inactief en doet dus helemaal niets, welke regel je ook toevoegt.

Laatst bewerkt:

Hi, dat ben ik helemaal met je eens. Ik had (stiekem) gehoopt dat provisioning zou werken na de update.Nogmaals: Het niet provisionen is je probleem, het heeft geen zin met firewall regels te experimenteren zolang dat niet normaal werkt. Want je firewall is inactief en doet dus helemaal niets, welke regel je ook toevoegt.

Welk commando kan ik hiervoor het beste gebruiken? (of waar moet ik naar zoeken in de config.json)Je moet weer via ssh in de USG kijken of de firewall op WAN IN actief is.

Dank voor je antwoord en commando @Hofstede (weer wat geleerd)

Hoe moet ik deze lezen?

op 10000 staat wel "drop all"

mijn eiegen toegevoegde regel staat zowel in de USG en in de Controller

Code:

--------------------------------------------------------------------------------

IPv4 Firewall "WAN_IN":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

2000 drop all 779 105213

condition - match-SRC-PORT-GROUP 6242c9b7e9d2910144e88d97 match-set NETv4_eth1

dst

3001 accept all 4438 694681

condition - state RELATED,ESTABLISHED

3002 drop all 0 0

condition - state INVALID

3003 accept tcp 0 0

condition - daddr 192.168.1.11 tcp dpt:8123

10000 drop all 0 0

--------------------------------------------------------------------------------

IPv4 Firewall "WAN_LOCAL":

Inactive - Not applied to any interfaces, zones or for content-inspection.

rule action proto packets bytes

---- ------ ----- ------- -----

3001 accept all 402 39715

condition - state RELATED,ESTABLISHED

3002 drop all 165 13158

condition - state INVALID

10000 drop all 939 86287

--------------------------------------------------------------------------------Hoe moet ik deze lezen?

op 10000 staat wel "drop all"

mijn eiegen toegevoegde regel staat zowel in de USG en in de Controller

Dat had ik eerder al vermeld. die drop all van jou werkt niet en is ook niet nodig. Sterker nog, als die wel had gewerkt had je jezelf afgesneden van internet.

Het probleem dat je moet oplossen is het inactive zijn van de firewall op WAN IN.

Gooi asjeblieft al die modificaties die je in de controller firewall regels hebt gedaan gewoon weg en concentreer je op de basis oorzaak.

Heb je nu al geprobeerd om VLAN 300 aan de WAN toe te kennen in de classic interface? Heb je al in server.log van de controller gekeken?

Het probleem dat je moet oplossen is het inactive zijn van de firewall op WAN IN.

Gooi asjeblieft al die modificaties die je in de controller firewall regels hebt gedaan gewoon weg en concentreer je op de basis oorzaak.

Heb je nu al geprobeerd om VLAN 300 aan de WAN toe te kennen in de classic interface? Heb je al in server.log van de controller gekeken?

Vergelijkbare onderwerpen

- Reacties

- 2

- Weergaven

- 472