Hi,

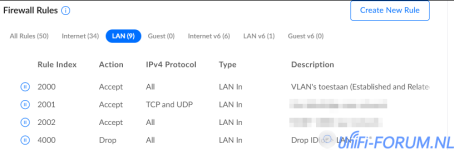

Ik wil mezelf meer gaan verdiepen in de firewall mogelijkheden van Unifi. Ik heb een aantal netwerken aangemaakt incl. VLAN ID, waaronder een IoT netwerk. Nu wil ik via de firewall instellen dat de apparaten uit mijn 'gewone' netwerk wél kunnen communiceren met de apparatuur in het IoT netwerk (voor het aansturen van smart home apparatuur), maar dat het IoT netwerk niet terug kan communiceren met mijn andere netwerken. Hoe zet ik dit op?

Nog beter zou zijn dat mijn 'gewone' netwerk kan communiceren richting alle andere netwerken (VLAN's), behalve het gasten netwerk, maar de VLAN's niet richting mijn privé netwerk kunnen kijken.

Alvast heel erg bedankt voor een ieder die hier tijd aan wil besteden!

Ik wil mezelf meer gaan verdiepen in de firewall mogelijkheden van Unifi. Ik heb een aantal netwerken aangemaakt incl. VLAN ID, waaronder een IoT netwerk. Nu wil ik via de firewall instellen dat de apparaten uit mijn 'gewone' netwerk wél kunnen communiceren met de apparatuur in het IoT netwerk (voor het aansturen van smart home apparatuur), maar dat het IoT netwerk niet terug kan communiceren met mijn andere netwerken. Hoe zet ik dit op?

Nog beter zou zijn dat mijn 'gewone' netwerk kan communiceren richting alle andere netwerken (VLAN's), behalve het gasten netwerk, maar de VLAN's niet richting mijn privé netwerk kunnen kijken.

Alvast heel erg bedankt voor een ieder die hier tijd aan wil besteden!