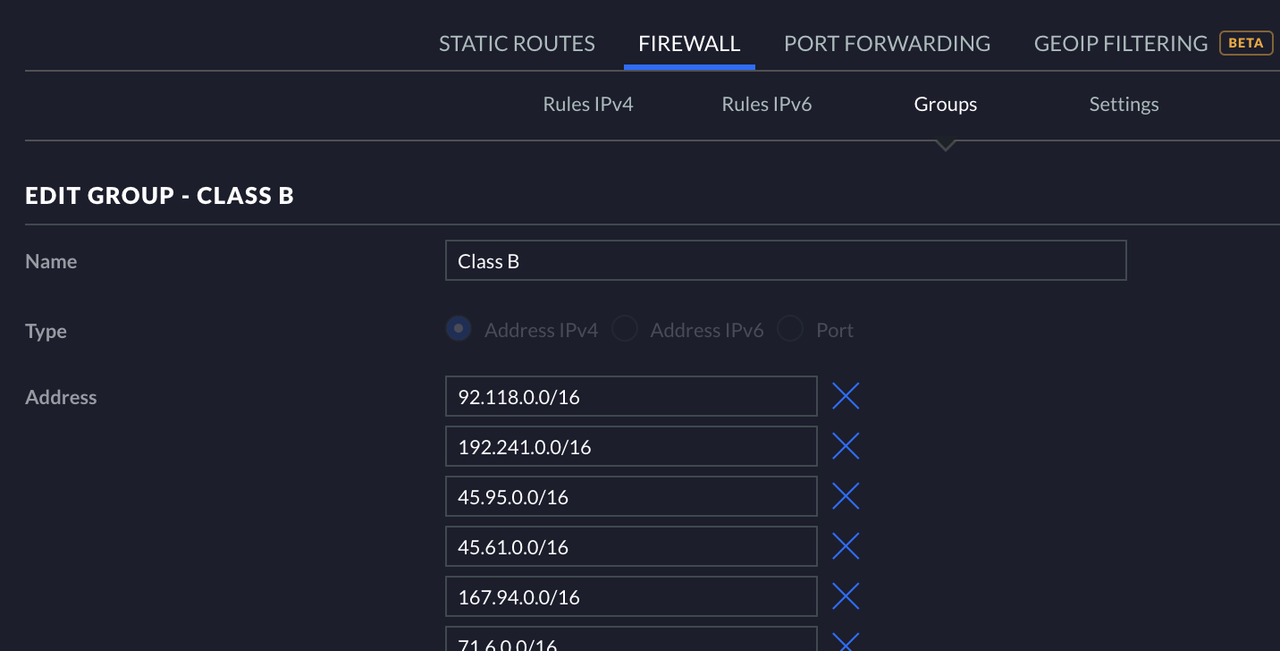

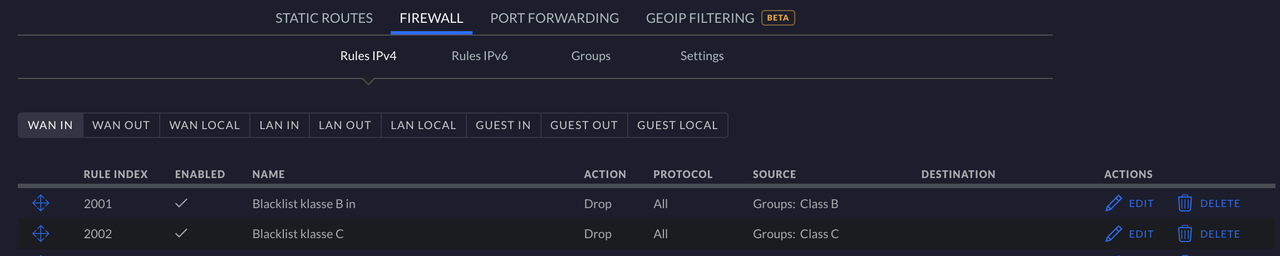

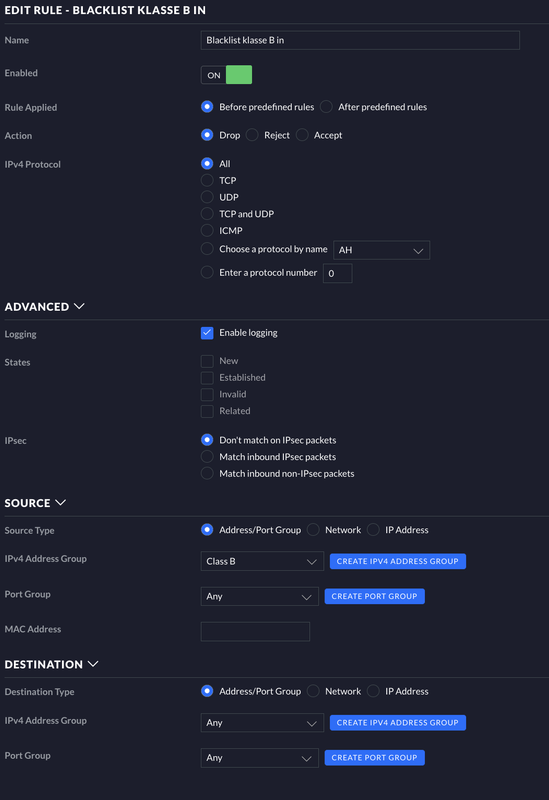

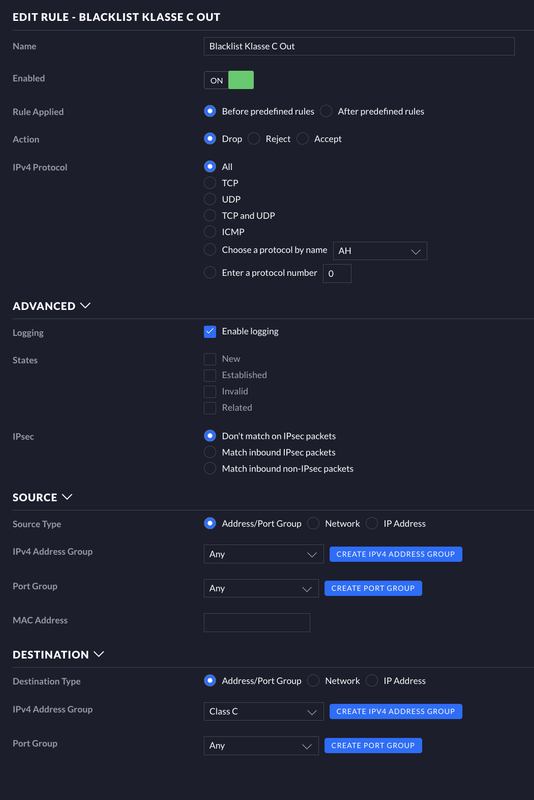

Ik heb door de tijd heen veel losse IP adressen geblokkeerd in de firewall. Later kwam ik er achter dat je in plaats van een enkel IP beter een range kan blokkeren.

Op dit moment heb ik een waslijst van IP adressen dubbel geblokkeerd (enkel en via range) staan. Om het netjes te houden wil ik de losse regels verwijderen.

Dat kan in de GUI, door voor elke regel een Delete en Confirm te klikken. Aangezien ik 2000 regels heb zoek ik een andere manier.

Is dit mogelijk via commandline en is het huidige overzicht te exporteren of te benaderen via commandline om hier ook patronen (ranges) uit te kunnen halen?

Op dit moment heb ik een waslijst van IP adressen dubbel geblokkeerd (enkel en via range) staan. Om het netjes te houden wil ik de losse regels verwijderen.

Dat kan in de GUI, door voor elke regel een Delete en Confirm te klikken. Aangezien ik 2000 regels heb zoek ik een andere manier.

Is dit mogelijk via commandline en is het huidige overzicht te exporteren of te benaderen via commandline om hier ook patronen (ranges) uit te kunnen halen?