Het is een eenmalige migratie. Het zou een heleboel werk zijn om die 100% efficient te maken. In plaats daarvan hebben ze ervoor gekozen om te zorgen dat de migratie geen problemen veroorzaakt, de optimalisatie kan je dan zelf doen.

Je gebruikt een verouderde webbrowser. Het kan mogelijk deze of andere websites niet correct weergeven.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

Official UniFi Network Application 9.0.108

- Onderwerp starter m4v3r1ck

- Startdatum

Mijn ervaring is vergelijkbaar. Voordeel van de nieuwe "presentatie" is wel dat je de dubbelen er makkelijk uitvist.Persoonlijk vind ik de Firewall zones overzichtelijk werken. Een mooie stap voorwaarts.

Ik herken wel ook het aanmaken van dubbele regels door de migratie. Zo had ik een regel die FTP verkeer tussen printer en NAS toestond. Na de migratie zag ik deze regel op alle zones voorbij komen, bijvoorbeeld ook VPN. Het is jammer dat de migratie niet zo slim is dat er ook daadwerkelijk gekeken wordt welke regels op welke zone toegepast moeten worden.

Aan de andere kant, even een keertje de regels doornemen en daarna is het ook klaar

Al met al een echte verbetering, m.i.

In het ZBF dashboard worden LAN, IoT en NoT allemaal onder "Internal" gerangschikt en dien je net als "vroegah" specifieke "allows" en "blocks" te definieren om stoute cloudapparaten te isoleren. Echt schokkend om te zien hoeveel pingetjes er naar China worden afgevangen als je het eenmaal goed heb ingeregeld.Zonder me verder ingelezen te hebben: is dat een variatie op het gebruik van VLANs en bijbehorende firewall rules?

(Ik vraag dit omdat ik van plan was om juist eens in VLANs te duiken voor het afscheiden van IOT apparaten, maar misschien is dit daar een alternatief voor?)

Heb ook op mijn netwerk de overgeschakeling gemaakt naar de nieuwe zones.

Nu wou ik proberen op mijn gasten toegang te geven tot mijn printer dat in mijn default netwerk hangt.

Zou makkelijk moeten zijn aangezien je IP zo kan ingeven in de rule. Maar ik krijg het niet voor elkaar.

Ook al regel gemaakt dat om te testen dat vanaf het guest netwerk alles naar het default netwerk is toegestaan.

Maar ik kan geen enkele apparaat in het default netwerk bereiken (en nee het guestwerk is niet isolated).

In mijn Hotspot > internal staat de regel dus dat alles vanaf het guest netwerk naar het default netwerk mag

En in mijn internal -> hotspot staat de regel dat alles vanaf het default netwerk naar het guest netwerk mag.

Maar toch lukt het niet om van het guest netwerk naar het default netwerkt te gaan.

Iemand die weet wat er fout kan staan?

Nu wou ik proberen op mijn gasten toegang te geven tot mijn printer dat in mijn default netwerk hangt.

Zou makkelijk moeten zijn aangezien je IP zo kan ingeven in de rule. Maar ik krijg het niet voor elkaar.

Ook al regel gemaakt dat om te testen dat vanaf het guest netwerk alles naar het default netwerk is toegestaan.

Maar ik kan geen enkele apparaat in het default netwerk bereiken (en nee het guestwerk is niet isolated).

In mijn Hotspot > internal staat de regel dus dat alles vanaf het guest netwerk naar het default netwerk mag

En in mijn internal -> hotspot staat de regel dat alles vanaf het default netwerk naar het guest netwerk mag.

Maar toch lukt het niet om van het guest netwerk naar het default netwerkt te gaan.

Iemand die weet wat er fout kan staan?

Zou je een paar screenshots van je netwerk en firewall config willen delen hier?Heb alles idd nu zo ingesteld, maar geraakt van guest netwerk aan geen enkel toestel op het default netwerk.

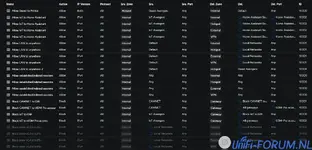

Bij deze al mijn firewall settings.

Zijn nog niet volledig opgekuist na de migratie. Maar wou beginnen met die van de guest naar de printer toe te laten en zo verder te gaan.

De block inter VLAN rules heb ik op pauze gezet

Zijn nog niet volledig opgekuist na de migratie. Maar wou beginnen met die van de guest naar de printer toe te laten en zo verder te gaan.

De block inter VLAN rules heb ik op pauze gezet

Bijlagen

Laatst bewerkt:

Gast Wifi en netwerk staan goed. Firewall rules zijn onleesbaar :-(Bij deze al mijn firewall settings.

Zijn nog niet volledig opgekuist na de migratie. Maar wou beginnen met die van de guest naar de printer toe te laten en zo verder te gaan.

De block inter VLAN rules heb ik op pauze gezet

Heb je ook nog een screenshot van de hoofdpagina van networks (zoals die van mij hierboven)?

is het zo wel leesbaar? en zie netwerksettings ook.

Misschien moet ik mijn firewall eens volledig opnieuw instellen.

Ik heb 4 netwerken:

Default: moet toegang hebben tot alles

CAMNET: hangen enkel mijn camera's aan, geen toegang tot andere netwerken, geen toegang tot Gateway en de UDM

IoT: hier hangen mijn IoT apparaten aan. Moet enkel kunnen communiceren met mijn Home Assistant server die in mijn Default netwerk hangt, geen toegang tot gateway en de UDM

Guest: gasten netwerk. Mogen toegang hebben tot Printer en DNS server dat in mijn default netwerk hangt, geen toegang tot de gateway en de UDM

Misschien moet ik mijn firewall eens volledig opnieuw instellen.

Ik heb 4 netwerken:

Default: moet toegang hebben tot alles

CAMNET: hangen enkel mijn camera's aan, geen toegang tot andere netwerken, geen toegang tot Gateway en de UDM

IoT: hier hangen mijn IoT apparaten aan. Moet enkel kunnen communiceren met mijn Home Assistant server die in mijn Default netwerk hangt, geen toegang tot gateway en de UDM

Guest: gasten netwerk. Mogen toegang hebben tot Printer en DNS server dat in mijn default netwerk hangt, geen toegang tot de gateway en de UDM

Bijlagen

Laatst bewerkt:

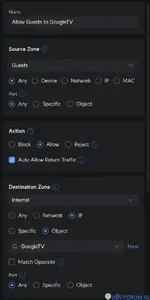

KIjk eens naar mijn instellingen voor de rule van Gasten naar m'n GoogleTv op LAN.is het zo wel leesbaar? en zie netwerksettings ook.

Bekijk bijlage 10580

Misschien moet ik mijn firewall eens volledig opnieuw instellen.

Ik heb 4 netwerken:

Default: moet toegang hebben tot alles

CAMNET: hangen enkel mijn camera's aan, geen toegang tot andere netwerken, geen toegang tot Gateway en de UDM

IoT: hier hangen mijn IoT apparaten aan. Moet enkel kunnen communiceren met mijn Home Assistant server die in mijn Default netwerk hangt, geen toegang tot gateway en de UDM

Guest: gasten netwerk. Mogen toegang hebben tot Printer en DNS server dat in mijn default netwerk hangt, geen toegang tot de gateway en de UDM

Heb dus een aparte zone voor het gastennetwerk gemaakt (Guests) aangezien ik niet helemaal zeker was of Hotspot wellicht automatisch iets blokkeert naar het LAN..

Bijlagen

Als ik een eigen zone aanmaak en daar het gast netwerk inzet lukt wel alles zoals het hoort.

Zelfs met de multicast filtering uit.

Nu even alles terug nakijken en de andere netwerken ook instellen.

Niet vergeten dat als je het zo doet je de toestellen op uw gastennetwerk de toegang moet verbieden met de gateways van de andere netwerken en als je niet wil dat ze het login scherm van uw unifi ziet ook de poort 80 / 443 / 22 naar de gateway van het gastennetwerk.

Zelfs met de multicast filtering uit.

Nu even alles terug nakijken en de andere netwerken ook instellen.

Niet vergeten dat als je het zo doet je de toestellen op uw gastennetwerk de toegang moet verbieden met de gateways van de andere netwerken en als je niet wil dat ze het login scherm van uw unifi ziet ook de poort 80 / 443 / 22 naar de gateway van het gastennetwerk.

Top dat het gelukt is. Bij mij staat de multicast aan zodat gasten ook kunnen streamen naar de GoogleTV en SONOS. Voor de printer denk ik niet direct nodig..

Dat wil ik net niet

Is leuk dat ik hen kan 'kloten' als ik op hun netwerk zit maar omgekeerd zal dat niet gebeuren

Alles nu netjes ingesteld, alles getest en werkt perfect hoe ik het wil.

De Zones lijken eerst een heel zootje. Maar eenmaal je ermee weg bent is het veel eenvoudiger en kan je veel makkelijker allow en blockregels toevoegen.

Bv. Block alle interne netwerken op uitzondering van mijn default netwerk naar alle andere interne netwerken.

Is leuk dat ik hen kan 'kloten' als ik op hun netwerk zit maar omgekeerd zal dat niet gebeuren

Alles nu netjes ingesteld, alles getest en werkt perfect hoe ik het wil.

De Zones lijken eerst een heel zootje. Maar eenmaal je ermee weg bent is het veel eenvoudiger en kan je veel makkelijker allow en blockregels toevoegen.

Bv. Block alle interne netwerken op uitzondering van mijn default netwerk naar alle andere interne netwerken.

Ik twijffel om mijn firewall te 'upgraden' naar die zone-firewall....

Wie heeft het inmiddels wel in gebruik en ben je er blij mee?

Wie heeft het inmiddels wel in gebruik en ben je er blij mee?

Ik. Maar alles was al zoals ik het wilde hebben en dat is het nu nog steeds.Wie heeft het inmiddels wel in gebruik en ben je er blij mee?

oke, dus bij migratie naar de nieuwe firewall blijft alles zoals het was alleen in een nieuwe jas?Ik. Maar alles was al zoals ik het wilde hebben en dat is het nu nog steeds.

TNX, ik zal er eens naar kijken.

Ik ben (nog) niet happy met 9.0.108, mijn OpenVPN server accepteert geen inkomende connecties meer.

Niet via LAN, maar ook niet vanaf WAN.

(Ja ik weet dat Teleport en WireGuard alternatieven zijn, maar die laten dan weer geen internet door... Ik gebruik OpenVPN voor o.a. PiHole add blocking op mijn veegfoon)

Ik ben (nog) niet happy met 9.0.108, mijn OpenVPN server accepteert geen inkomende connecties meer.

Niet via LAN, maar ook niet vanaf WAN.

(Ja ik weet dat Teleport en WireGuard alternatieven zijn, maar die laten dan weer geen internet door... Ik gebruik OpenVPN voor o.a. PiHole add blocking op mijn veegfoon)

Laatst bewerkt:

Vergelijkbare onderwerpen

Release Candidate

UniFi Network Application 10.0.156

- Reacties

- 0

- Weergaven

- 119

Release Candidate

UniFi Network Application 9.5.21

- Reacties

- 3

- Weergaven

- 472

Early Access

UniFi Network Application 10.0.140

- Reacties

- 5

- Weergaven

- 576

- Reacties

- 7

- Weergaven

- 669

Release Candidate

UniFi Network Application 9.4.19

- Reacties

- 5

- Weergaven

- 486