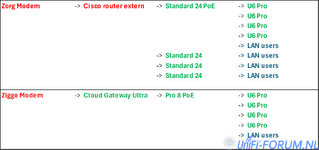

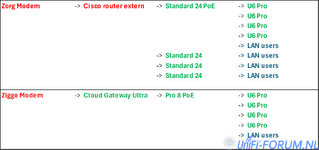

We gaan een gezondheidscentrum opleveren en nu ben ik bezig met het netwerk plan. Er is een zorg specifieke verbinding (private network) en er is een algemene internet verbinding (Ziggo). De zorg verbinding is onderverdeeld in 4 IP reeksen voor verschillende zorg gebruikers, op het publieke internet draait wat gebouw gebonden zaken (lift/alarm/brand/klimaat) en een gasten netwerk/medewerker internet.

Er moeten in het gebouw ook A/P's worden geplaatst voor zowel het zorg netwerk als het algemene internet. In de simpele versie hang ik gewoon 2 volledig gescheiden unifi netwerken in de lucht waar niets gedeeld wordt. Layer2 switches, alleen de Ziggo heeft een router nodig, het zorg netwerk heeft een eigen router onder extern beheer. Het is alleen wel zonde van het feit dat we dan verschillende A/P's zo'n beetje naast elkaar moeten hangen. Nog afgezien van het feit dat het misschien ook wel interferentie oplevert.

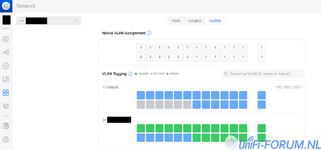

Is het mogelijk om deze netwerken in elkaar te schuiven? Kan ik bijvoorbeeld volledig gescheiden netwerken bouwen op een cluster van switches waarbij ik praktisch gezien hetzelfde bereik, maar dat het op poort niveau gescheiden is ipv op fysieke hardware? En kan ik dan de WiFi zenders op beide netwerken actief zetten, waarbij WiFi Zorg naar het zorg netwerk gaat en Wifi Publiek naar het publieke netwerk?

Er moeten in het gebouw ook A/P's worden geplaatst voor zowel het zorg netwerk als het algemene internet. In de simpele versie hang ik gewoon 2 volledig gescheiden unifi netwerken in de lucht waar niets gedeeld wordt. Layer2 switches, alleen de Ziggo heeft een router nodig, het zorg netwerk heeft een eigen router onder extern beheer. Het is alleen wel zonde van het feit dat we dan verschillende A/P's zo'n beetje naast elkaar moeten hangen. Nog afgezien van het feit dat het misschien ook wel interferentie oplevert.

Is het mogelijk om deze netwerken in elkaar te schuiven? Kan ik bijvoorbeeld volledig gescheiden netwerken bouwen op een cluster van switches waarbij ik praktisch gezien hetzelfde bereik, maar dat het op poort niveau gescheiden is ipv op fysieke hardware? En kan ik dan de WiFi zenders op beide netwerken actief zetten, waarbij WiFi Zorg naar het zorg netwerk gaat en Wifi Publiek naar het publieke netwerk?

- Zorg netwerk IP Reeks #1

- Zorg netwerk IP Reeks #2

- Zorg netwerk IP Reeks #3

- Zorg netwerk IP Reeks #4

- Publiek netwerk