Je gebruikt een verouderde webbrowser. Het kan mogelijk deze of andere websites niet correct weergeven.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

Het is raadzaam om je webbrowser te upgraden of een browser zoals Microsoft Edge of Google Chrome te gebruiken.

[Opgelost] Probleem met 2 KPN STB's en 'vreemde eend' in mijn netwerk?

- Onderwerp starter m4v3r1ck

- Startdatum

In de EBv10 > Instellingen >> DNS.Die DHCP domeinnaam heb ik nergens ingevuld. Zal in de EB gaan kijken of die er inderdaad standaard staat ingevuld met home

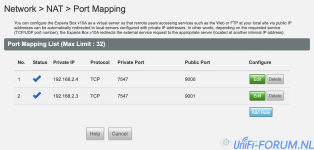

Die portforwarding regels voor de STB's zijn bij mijn ook aangemaakt, maar heb er ook nog een voor de USG-3P. Dus die moet je nog aanmaken zo te zien:

192.168.2.x (adres UDMP) - TCP - 7547 - (1-65535) <- publiek poortnummer

192.168.2.x (adres UDMP) - TCP - 7547 - (1-65535) <- publiek poortnummer

Voor mijn beiden STB’s en USG zijn er door de EBv10 in mijn geval poortmaps aangemaakt in de 9xxx range.

Ik zal vanmiddag - nu op mobiel - nog even wat afbeeldingen met je delen, dit voot alle duidelijk.

Laters…

Ik zal vanmiddag - nu op mobiel - nog even wat afbeeldingen met je delen, dit voot alle duidelijk.

Laters…

Die portforwards worden automatisch aangemaakt door KPN zodat ze je ontvangers/ExperiaBox op afstand kunnen beheren. Die poort maakt de ExperiaBox en de STB's toegangelijk voor hun beheerstool. Als je ze weggooid komen ze na enige tijd gewoon weer terug. Zonder deze port-forwarding werkt alles ook gewoon.

Dat is 1 van de minpunten van KPN. Het laatste dat ik wil is dat mijn provider portforwards instelt in mijn router zonder mijn medeweten. En dan kunnen ze gewoon 100 keer beweren dat het absoluut veilig is, maar ik wil het gewoon niet.

Die port-forward voor de USG3P bij @m4v3r1ck is volgens mij gewoon een overblijfsel van het oude netwerk en kan dus gewoon vervallen. @error33 Hoeft die niet toe te voegen.

Dat is 1 van de minpunten van KPN. Het laatste dat ik wil is dat mijn provider portforwards instelt in mijn router zonder mijn medeweten. En dan kunnen ze gewoon 100 keer beweren dat het absoluut veilig is, maar ik wil het gewoon niet.

Die port-forward voor de USG3P bij @m4v3r1ck is volgens mij gewoon een overblijfsel van het oude netwerk en kan dus gewoon vervallen. @error33 Hoeft die niet toe te voegen.

Bedankt voor deze correctie!Die portforwards worden automatisch aangemaakt door KPN zodat ze je ontvangers/ExperiaBox op afstand kunnen beheren. Die poort maakt de ExperiaBox en de STB's toegangelijk voor hun beheerstool. Als je ze weggooid komen ze na enige tijd gewoon weer terug. Zonder deze port-forwarding werkt alles ook gewoon.

Dat is 1 van de minpunten van KPN. Het laatste dat ik wil is dat mijn provider portforwards instelt in mijn router zonder mijn medeweten. En dan kunnen ze gewoon 100 keer beweren dat het absoluut veilig is, maar ik wil het gewoon niet.

Die port-forward voor de USG3P bij @m4v3r1ck is volgens mij gewoon een overblijfsel van het oude netwerk en kan dus gewoon vervallen. @error33 Hoeft die niet toe te voegen.

Ik ga dat gelijk controleren...

Weet jij of dat veranderd is in de firmware voor de nieuwere EBv10a die @error33 heeft?

Wordt vervolgd...

Als ik het draadje zo lees heeft @error33 de hardware anders aangesloten dan jij.

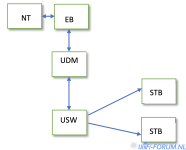

Als ik het me goed herinner heb jij de situatie als volgt:

- WAN poort van USG / UDM aangesloten op een poort van de EB.

- Een switch poort met daarop een apart VLAN aangesloten op een 2e poort van de EB. Bij de STB zet je dan op de andere switch hetzelfde VLAN op de switch waar de STB op is aangesloten.

Daarmee creeer je een doorgeefluik tussen de twee poorten op de beide Unifi switches. Via dat doorgeefluik gaat alle verkeer tussen EB en STB rechtstreeks via een tunnel point-to-point en niet "door" de USG/UDM. Een "virtuele" verlengkabel tussen EB en STB.

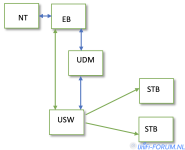

Het lijkt er op dat @error33 probeert om het verkeer vanaf de EB via de WAN poort van de UDM naar de STB wil laten lopen. Dat krijg je met de UDM niet voor elkaar omdat je geen json configuratie file meer kunt gebruiken.

Dus de gewenste aansluiting is:

EB -> WAN USG/UDM -> Unifi netwerk Netwerk

EB -> Switch poort met speciaal VLAN bij EB -> Intern netwerk naar andere switch -> Switch poort met speciaal VLAN bij STB.

Wat @error33 volgens mij probeert is:

EB -> WAN USG/UDM -> Unifi netwerk -> STB

Dat kan alleen met een USG die voorzien is van een speciale configuratie buiten de controller om.

Als ik het me goed herinner heb jij de situatie als volgt:

- WAN poort van USG / UDM aangesloten op een poort van de EB.

- Een switch poort met daarop een apart VLAN aangesloten op een 2e poort van de EB. Bij de STB zet je dan op de andere switch hetzelfde VLAN op de switch waar de STB op is aangesloten.

Daarmee creeer je een doorgeefluik tussen de twee poorten op de beide Unifi switches. Via dat doorgeefluik gaat alle verkeer tussen EB en STB rechtstreeks via een tunnel point-to-point en niet "door" de USG/UDM. Een "virtuele" verlengkabel tussen EB en STB.

Het lijkt er op dat @error33 probeert om het verkeer vanaf de EB via de WAN poort van de UDM naar de STB wil laten lopen. Dat krijg je met de UDM niet voor elkaar omdat je geen json configuratie file meer kunt gebruiken.

Dus de gewenste aansluiting is:

EB -> WAN USG/UDM -> Unifi netwerk Netwerk

EB -> Switch poort met speciaal VLAN bij EB -> Intern netwerk naar andere switch -> Switch poort met speciaal VLAN bij STB.

Wat @error33 volgens mij probeert is:

EB -> WAN USG/UDM -> Unifi netwerk -> STB

Dat kan alleen met een USG die voorzien is van een speciale configuratie buiten de controller om.

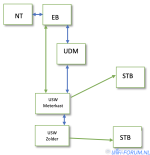

Eigenlijk had ik een schema met twee switches voor ogen. Dan kun je de EB op een switch aansluiten en de virtuele tunnel op een heel andere switch op een andere locatie laten uitkomen. Je maakt dan gebruik van de bestaande infrastructuur van het Unifi netwerk om extra kabels uit te sparen.

Als je maar 1 switch hebt en je een aparte kabel moet trekken kun je net zo goed die hele switch er tussenuit laten en de EB rechtstreeks op de STB aansluiten.

Als je maar 1 switch hebt en je een aparte kabel moet trekken kun je net zo goed die hele switch er tussenuit laten en de EB rechtstreeks op de STB aansluiten.

Maar als ik dit terug lees klopt plaatje 1 toch bij @m4v3r1ckEn zo is het ook gerouteerd. Dat de EBv10 op een ‘onlogische’ plaats in de toplogy staat, heeft te maken met het feit dat de USG in DMZ staat van de EBv10.

Een van de LAN (1 t/m 4) poorten van de EBv10 zitten op de WAN van de USG.

De LAN/1 van de USG zit in poort #1 van de USW in de meterkast (UTL). Vandaar dat deze dan ook een link heeft met de USW.

Kijk vanavond maar even rustig alles door, mocht je toch nog vragen hebben, stel ze me dan gerust.

Fijne dag!

Hier heb je helemaal gelijk in. Zij het dat ik mijn plaatjes niet geheel getekend heb. Er stat ook een USW op zolder die door middel van glas verbonden is met de USW in de meterkast. Daar loopt nu een glas en UTP kabel naast elkaar. Glas voor verbinding USW <> USW en de utp voor verbinding EB > STB.Eigenlijk had ik een schema met twee switches voor ogen. Dan kun je de EB op een switch aansluiten en de virtuele tunnel op een heel andere switch op een andere locatie laten uitkomen. Je maakt dan gebruik van de bestaande infrastructuur van het Unifi netwerk om extra kabels uit te sparen.

Als je maar 1 switch hebt en je een aparte kabel moet trekken kun je net zo goed die hele switch er tussenuit laten en de EB rechtstreeks op de STB aansluiten.

De UTP zit er als voorloper van de glas verbinding. En die heb ik laten liggen als de glasverbinding zou sneuvelen en snel een verbinding kan herstellen tussen zolder en meterkast. Deze optie is nu verloren door dat de STB via deze kabel loopt.

Dit is precies hoe ik mijn netwerk heb ingericht. Ik ga met 1 LAN kabel vanuit EBv10 naar mijn USW-UTL en vervolgens naar 3 USW's, waarvan er twee IPTV hebben. Op de USW's in de woonkamer (LVNG) en slaapkamer (BDRM) het ik de STB's op VLAN (120) zitten. De STB's zitten beide op het Poort Profiel KPN-IPTV (poort-isolatie) aangesloten. Dus inderdaad maar 1 kabel voor alle IPTV.Eigenlijk had ik een schema met twee switches voor ogen. Dan kun je de EB op een switch aansluiten en de virtuele tunnel op een heel andere switch op een andere locatie laten uitkomen. Je maakt dan gebruik van de bestaande infrastructuur van het Unifi netwerk om extra kabels uit te sparen.

Als je maar 1 switch hebt en je een aparte kabel moet trekken kun je net zo goed die hele switch er tussenuit laten en de EB rechtstreeks op de STB aansluiten.

@m4v3r1ck Precies. En de kabel van de EBv10 naar USW-UTL zit ook aangesloten op een poort met poort profiel KPN-IPTV. Daarnaast heb je nog kabels van de EBv10 naar de WAN poort van USG/UDM voor internet. Correct?

@error33 In jouw geval zou je dus de UTP kabel "virtueel" door de beide switches en via de glasvezel kunnen laten lopen met behulp van een apart VLAN. Daarmee komt de UTP weer vrij.

Dus: 1 kabel van de EB naar de UDM, waarmee je de WAN van de UDM en je Unifi netwerk van internet voorziet.

Daarnaast 1 kabel van de EB naar een switchpoort met een apart virtueel VLAN profiel. Elke switchpoort in je netwerk waaraan je vervolgens hetzelfde virtuele VLAN profiel toekent heeft dan rechtstreeks verbinding met de EB, om de UDM heen.

@error33 In jouw geval zou je dus de UTP kabel "virtueel" door de beide switches en via de glasvezel kunnen laten lopen met behulp van een apart VLAN. Daarmee komt de UTP weer vrij.

Dus: 1 kabel van de EB naar de UDM, waarmee je de WAN van de UDM en je Unifi netwerk van internet voorziet.

Daarnaast 1 kabel van de EB naar een switchpoort met een apart virtueel VLAN profiel. Elke switchpoort in je netwerk waaraan je vervolgens hetzelfde virtuele VLAN profiel toekent heeft dan rechtstreeks verbinding met de EB, om de UDM heen.

Exact!@m4v3r1ck Precies. En de kabel van de EBv10 naar USW-UTL zit ook aangesloten op een poort met poort profiel KPN-IPTV. Daarnaast heb je nog kabels van de EBv10 naar de WAN poort van USG/UDM voor internet. Correct?

Legenda van mijn huidige setup is nu nog met USG-3P ipv UDMKijk we komen er toch wel uitZo zou het bekabeld dan uit mogen komen te zien:

Bekijk bijlage 3545

Vanavond even alleen thuis kan ik het gaan proberen. Nu wordt dat niet gewaardeerd door de medebewoners

Blauw: WAN/LAN Internet / UniFi netwerk

KPN-groen: IPTV VLAN (120)

Maar even voor mijn beeldvorming is dit je instelling van EB naar USW

ingang USW ?

Of hoe weet de USW welke poort de koppeling naar EB is

ingang USW ?

Of hoe weet de USW welke poort de koppeling naar EB is

Vergelijkbare onderwerpen

- Reacties

- 47

- Weergaven

- 4K

- Reacties

- 23

- Weergaven

- 6K